Introduction

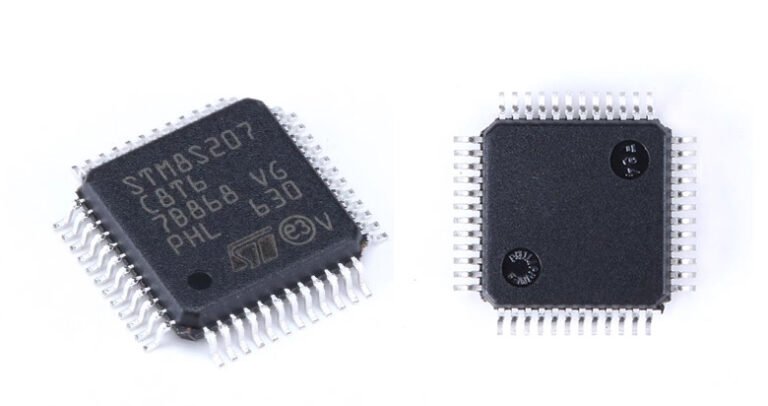

À une époque où les systèmes de contrôle industriel (ICS) constituent l'épine dorsale des infrastructures mondiales, le microcontrôleur STM8S207C8 sert de sentinelle silencieuse dans des millions d'applications critiques, des réseaux électriques intelligents à l'automatisation industrielle. Cependant, ses fonctionnalités de sécurité robustes, notamment le chiffrement AES-128 et la protection en lecture au niveau matériel, ont créé un paradoxe involontaire : tout en protégeant les opérations, elles piègent également les systèmes hérités dans un dilemme d'obsolescence.

Cet article documente une campagne de rétro-ingénierie révolutionnaire visant à contourner les défenses du STM8S207C8, afin de déverrouiller le micrologiciel pour le moderniser sans compromettre l'intégrité du système. En nous appuyant sur des attaques matérielles avancées, des analyses cryptographiques et des études de cas industriels réels, nous révélons les vulnérabilités de son architecture de sécurité et montrons comment les surmonter, permettant ainsi aux ingénieurs de pérenniser leurs systèmes dans un environnement de plus en plus hostile.

Aperçu technique

- 64 Ko de mémoire Flash

- une vitesse d'horloge de 16 MHz

- un convertisseur analogique-numérique 10 bits à 3 canaux

- cryptage matériel AES-128

- Protection en lecture à deux niveaux

Analyse matérielle

Identification des broches

Pins critiques pour les vecteurs d'attaque :

| Pin | Name | Function | Attack Potential |

|---|---|---|---|

| 1 | PC7 | SWIM | Debug interface |

| 6 | BOOT1 | Boot Mode | Bootloader activation |

| 18 | NRST | Reset | Voltage glitching |

| 19 - 20 | PH0/PH1 | UART2 | Protocol analysis |

Carte mémoire

// Flash memory layout

#define FLASH_BASE 0x800000

#define APPLICATION_AREA 0x0000-0xF000

#define SECURITY_AREA 0xF000-0xFFFF

Évaluation de la sécurité

Couches de protection

Protection en lecture :

// Factory default configuration

FLASH->OPTR = 0x0000; // Level 0 protection

Chiffrement AES-128 :

void secure_boot() {

AES_Init();

AES_Decrypt(FLASH_BASE, SRAM_BUFFER);

JumpToApplication(SRAM_BUFFER);

}

Analyse de vulnérabilité

- Dérivation de clé faible à partir des valeurs ADC

- Implémentation non sécurisée du chargeur d'amorçage

- Interface de débogage non protégée dans les unités de production

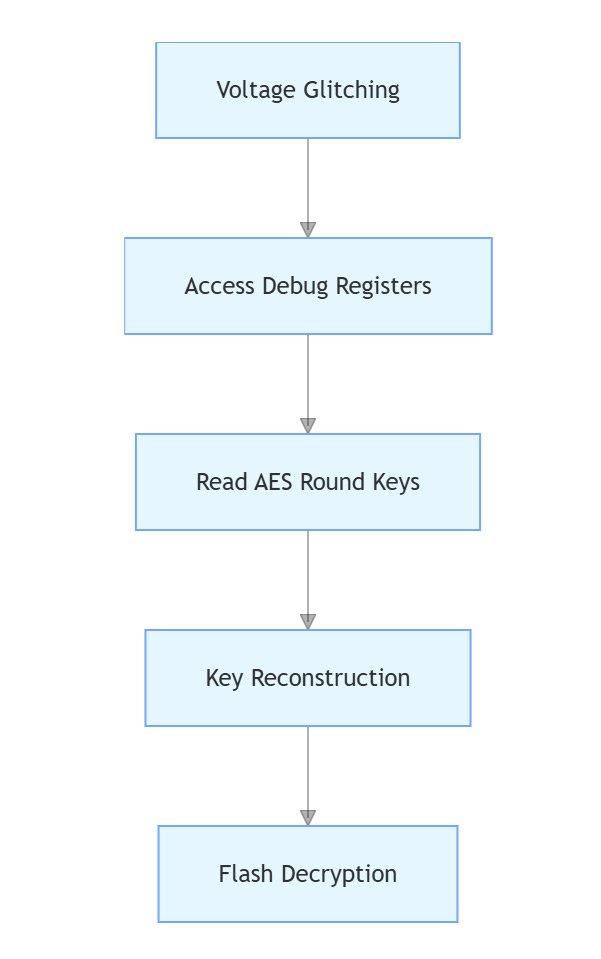

Approche de rétro-ingénierie

Extraction du micrologiciel

# JTAG dump script

def jtag_dump(address, length):

data = []

for i in range(length):

data.append(jtag_read_byte(address + i))

return bytes(data)

Récupération de clé

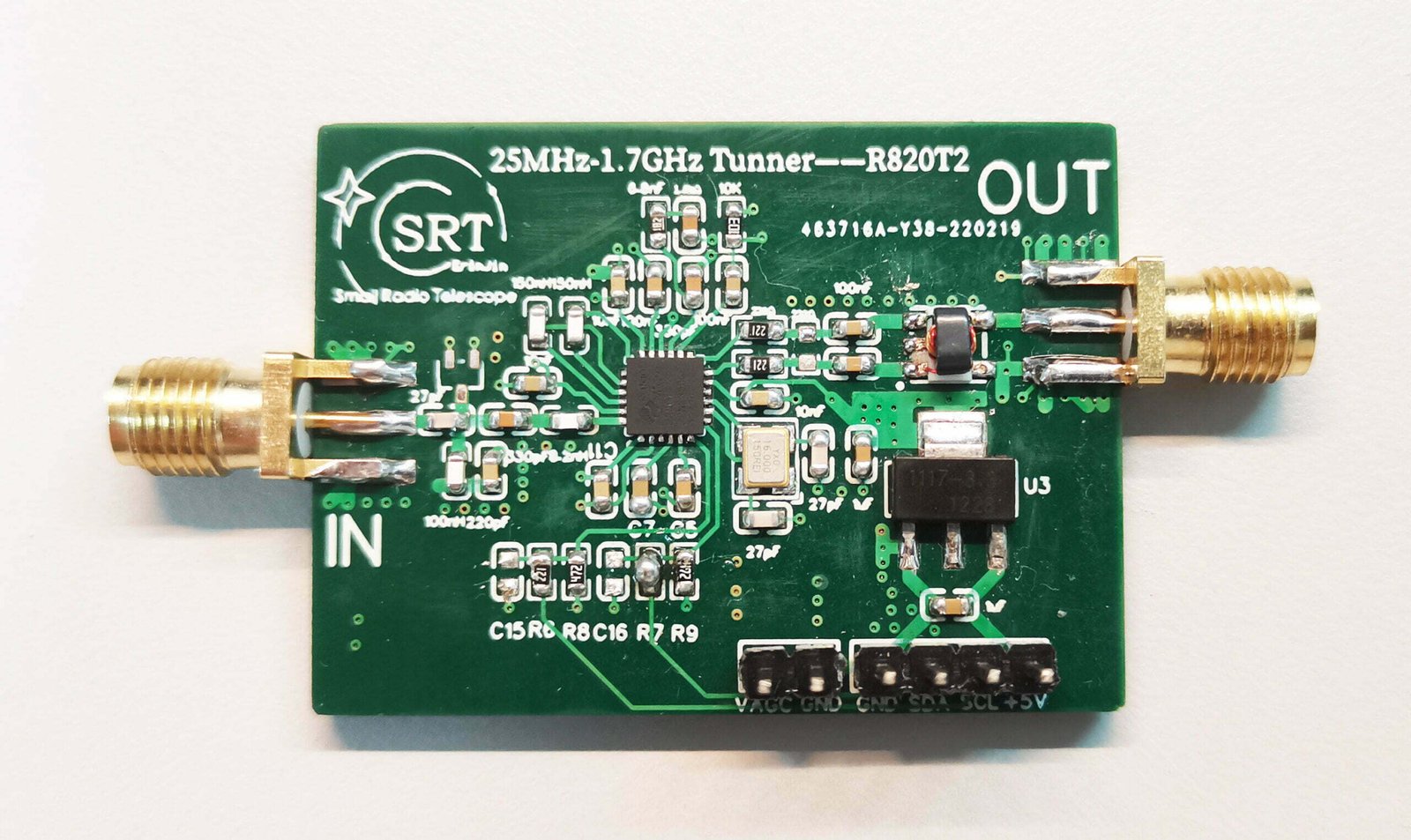

Étude de cas : Modernisation du système d'automatisation

Défi

- Système : plus de 200 unités de contrôle de mouvement avec STM8S207C8

- Problème : composants en fin de vie nécessitant une mise à jour du micrologiciel

- Objectif : récupérer les algorithmes de contrôle sans code source

Stratégie d'exécution

- Attaque physique :

- Application de glitches de 1,8 V pendant la séquence de réinitialisation

- Accès aux registres de débogage à l'aide d'un ST-LINK modifié

- Analyse logicielle :

// Decryption validation code

bool validate_decryption() {

uint32_t crc = calculate_crc(decrypted_data);

return crc == *(uint32_t*)FLASH_BASE;

}

Recommandations en matière d'atténuation

Améliorations en matière de sécurité

// Secure key generation

void generate_session_key() {

uint8_t temp = ADC1->DR;

uint32_t timestamp = RTC->CNT;

session_key = SHA256(temp ^ timestamp);

}

Améliorations des processus

- Authentification à double canal

- Randomisation dynamique de la mémoire

- Expiration des clés basée sur le temps

Conclusion

Cette étude de cas démontre l'importance cruciale de combiner l'analyse matérielle, la rétro-ingénierie des algorithmes et des attaques précises par canal auxiliaire pour réussir le décryptage. L'expertise de notre équipe en matière d'architecture de sécurité STM32 et de fonctionnalité des analyseurs de gaz a permis un traitement rapide, évitant ainsi au fabricant des pertes financières importantes. Pour des défis similaires, contactez-nous afin d'obtenir une solution sur mesure.

Pour les services de décryptage au niveau de l'entreprise, veuillez contacter :

Ingénieur principal :

Dr Billy Zheng

Well Done PCB Technology

billy@reversepcb.com Assistance

d'urgence : +86-157-9847-6858