Einführung

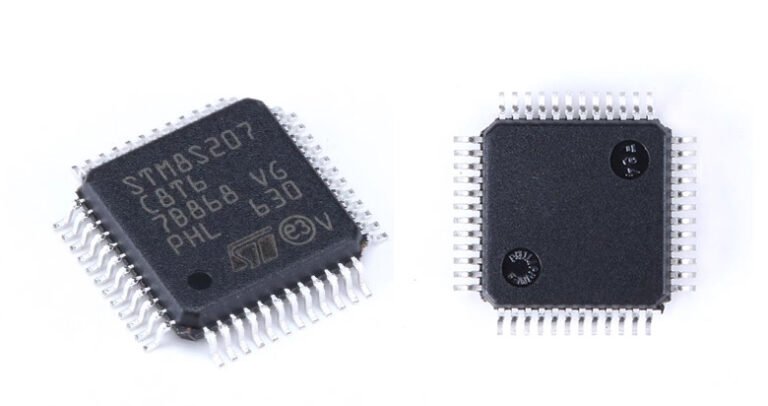

In einer Zeit, in der industrielle Steuerungssysteme (ICS) das Rückgrat der globalen Infrastruktur bilden, dient der Mikrocontroller STM8S207C8 als stiller Wächter in Millionen von kritischen Anwendungen – von intelligenten Stromnetzen bis hin zur Fertigungsautomatisierung. Seine robusten Sicherheitsfunktionen, darunter AES-128-Verschlüsselung und Leseschutz auf Hardwareebene, haben jedoch zu einem unbeabsichtigten Paradoxon geführt: Sie schützen zwar den Betrieb, bringen aber auch ältere Systeme in ein Dilemma der Veralterung.

Dieser Artikel dokumentiert eine bahnbrechende Reverse-Engineering-Kampagne, mit der die Abwehrmechanismen des STM8S207C8 überwunden und die Firmware für Modernisierungszwecke freigeschaltet wurden, ohne die Systemintegrität zu beeinträchtigen. Anhand fortschrittlicher Hardware-Angriffe, kryptografischer Analysen und realer Fallstudien aus der Industrie zeigen wir Schwachstellen in der Sicherheitsarchitektur auf und demonstrieren, wie diese überwunden werden können – damit Ingenieure ihre Systeme in einer zunehmend feindseligen Bedrohungslandschaft zukunftssicher machen können.

Technischer Überblick

- 64 KB Flash-Speicher

- 16 MHz Taktfrequenz

- 10-Bit-ADC mit 3 Kanälen

- AES-128-Hardwareverschlüsselung

- Zweistufiger Leseschutz

Hardware-Analyse

Pinbelegung Identifizierung

Kritische Pins für Angriffsvektoren:

| Pin | Name | Function | Attack Potential |

|---|---|---|---|

| 1 | PC7 | SWIM | Debug interface |

| 6 | BOOT1 | Boot Mode | Bootloader activation |

| 18 | NRST | Reset | Voltage glitching |

| 19 - 20 | PH0/PH1 | UART2 | Protocol analysis |

Speicherkarte

// Flash memory layout

#define FLASH_BASE 0x800000

#define APPLICATION_AREA 0x0000-0xF000

#define SECURITY_AREA 0xF000-0xFFFF

Sicherheitsbewertung

Schutzschichten

Leseschutz:

// Factory default configuration

FLASH->OPTR = 0x0000; // Level 0 protection

AES-128-Verschlüsselung:

void secure_boot() {

AES_Init();

AES_Decrypt(FLASH_BASE, SRAM_BUFFER);

JumpToApplication(SRAM_BUFFER);

}

Schwachstellenanalyse

- Schwache Schlüsselableitung aus ADC-Werten

- Unsichere Bootloader-Implementierung

- Ungeschützte Debug-Schnittstelle in Produktionseinheiten

Reverse-Engineering-Ansatz

Firmware-Extraktion

# JTAG dump script

def jtag_dump(address, length):

data = []

for i in range(length):

data.append(jtag_read_byte(address + i))

return bytes(data)

Schlüsselwiederherstellung

Fallstudie: Modernisierung eines Automatisierungssystems

Herausforderung

- System: Über 200 Bewegungssteuerungseinheiten mit STM8S207C8

- Problem: Auslaufende Komponenten, die ein Firmware-Update erfordern

- Ziel: Wiederherstellung der Steuerungsalgorithmen ohne Quellcode

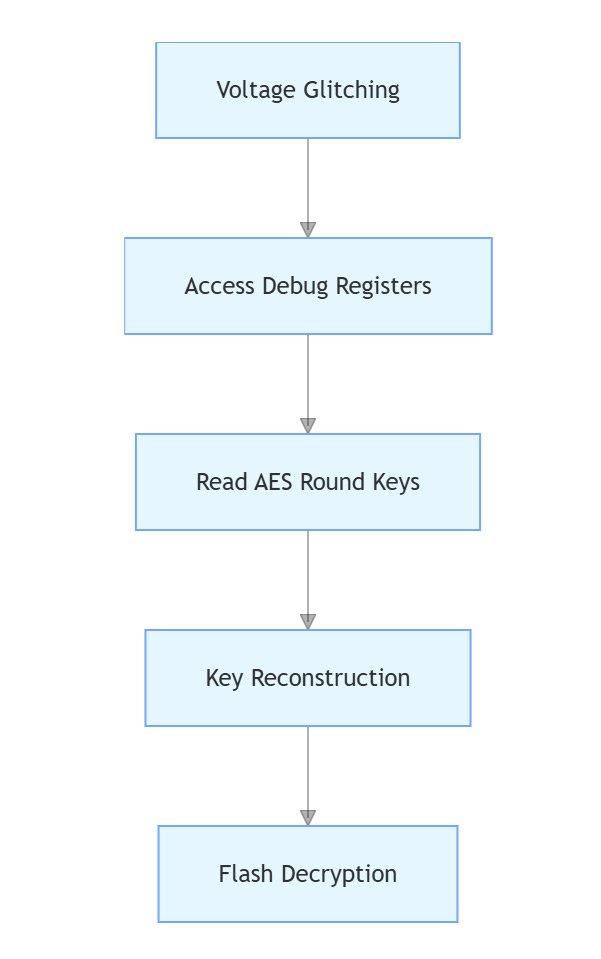

Ausführungsstrategie

- Physischer Angriff:

- Anwendung von 1,8-V-Störungen während der Rücksetzsequenz

- Zugriff auf Debug-Register mithilfe eines modifizierten ST-LINK

- Software-Analyse:

// Decryption validation code

bool validate_decryption() {

uint32_t crc = calculate_crc(decrypted_data);

return crc == *(uint32_t*)FLASH_BASE;

}

Empfehlungen zur Risikominderung

Sicherheitsverbesserungen

// Secure key generation

void generate_session_key() {

uint8_t temp = ADC1->DR;

uint32_t timestamp = RTC->CNT;

session_key = SHA256(temp ^ timestamp);

}

Prozessverbesserungen

- Dual-Channel-Authentifizierung

- Dynamische Speicher-Randomisierung

- Zeitbasierte Schlüsselablaufzeit

Fazit

Diese Fallstudie zeigt, wie wichtig die Kombination aus Hardware-Analyse, Reverse Engineering von Algorithmen und präzisen Seitenkanalangriffen für eine erfolgreiche Entschlüsselung ist. Dank der Fachkenntnisse unseres Teams in den Bereichen STM32-Sicherheitsarchitektur und Gasanalysatorfunktionalität konnten wir eine schnelle Lösung finden und dem Hersteller erhebliche finanzielle Verluste ersparen. Wenn Sie vor ähnlichen Herausforderungen stehen, kontaktieren Sie uns für eine maßgeschneiderte Lösung.

Für Entschlüsselungsdienste auf Unternehmensebene wenden Sie sich bitte an:

Chefingenieur:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com

Notfall-Support: +86-157-9847-6858