O que é o IC Unlock?

O desbloqueio de IC também é chamado de descriptografia de IC, ataque de IC ou crack de IC. Um IC (circuito integrado) geralmente é criptografado quando sua fabricação é concluída. Um serviço de desbloqueio de IC descriptografa os ICs por meio de engenharia reversa de semicondutores. Quando o IC é descriptografado, o programador consegue ler sua programação.

8 maneiras eficazes para desbloquear ou descriptografar IC

Os invasores podem extrair informações críticas do IC ou MCU e obter o programa através de falhas no design do chip ou defeitos de software. Métodos técnicos podem ser usados para obter essas informações. Abaixo estão 8 maneiras comuns:

1. Ataque de software

A técnica normalmente usa interfaces de comunicação do processador e explora protocolos, algoritmos de criptografia ou falhas de segurança nesses algoritmos para realizar ataques. Um exemplo típico de um ataque de software bem-sucedido é o ataque aos primeiros microcontroladores da série ATMEL AT89C. O invasor aproveitou as falhas no design da sequência de operações de apagamento dessa série de microcomputadores de chip único. Após apagar o bit de bloqueio de criptografia, o invasor interrompeu a próxima operação de apagamento dos dados na memória do programa no chip, de modo que o microcomputador de chip único criptografado se tornou um microcomputador de chip único não criptografado e, em seguida, usou o programador para ler o programa no chip.

Quanto a outros métodos de criptografia, alguns equipamentos podem ser pesquisados e alguns softwares podem ser usados para realizar ataques de software. Recentemente, um dispositivo de descriptografia de chip Kikidi Technology 51 (fabricado por um mestre em Chengdu) apareceu na China. Esse descriptografador é voltado principalmente para SyncMos.Winbond. Ele tem falhas no processo de produção e usa alguns programadores para localizar e inserir bytes. Descubra se há vagas contínuas no chip por um determinado método, ou seja, encontre os bytes FFFF contínuos no chip, os bytes inseridos podem executar as instruções para enviar o programa no chip para fora do chip e, em seguida, usar o dispositivo descriptografado para interceptar, de modo que o programa dentro do chip seja descriptografado.

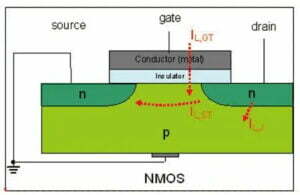

2. Ataque de detecção eletrônica

Essa técnica normalmente monitora as características analógicas de todas as conexões de energia e interface do processador durante a operação normal com alta resolução temporal e implementa o ataque monitorando suas características de radiação eletromagnética. Como o microcontrolador é um dispositivo eletrônico ativo, quando ele executa diferentes instruções, o consumo de energia correspondente também muda de acordo.

Dessa forma, ao analisar e detectar essas mudanças usando instrumentos de medição eletrônicos especiais e métodos estatísticos matemáticos, é possível obter informações específicas importantes no microcontrolador. Como o programador de RF pode ler diretamente o programa no antigo MCU criptografado, esse princípio é adotado.

3. Tecnologia de geração de falhas

A técnica utiliza condições operacionais anormais para causar falhas no processador e, em seguida, fornece acesso adicional para realizar o ataque. Os ataques de geração de falhas mais utilizados incluem picos de tensão e picos de clock. Ataques de baixa e alta tensão podem ser usados para desativar circuitos de proteção ou forçar o processador a realizar operações errôneas. Transientes de clock podem reiniciar o circuito de proteção sem destruir as informações protegidas. Transientes de energia e clock podem afetar a decodificação e a execução de instruções individuais em alguns processadores.

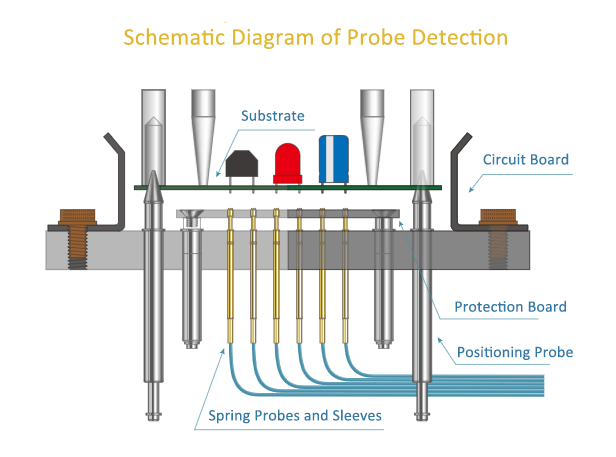

4. Teste de amostra

A tecnologia de teste com sonda é amplamente utilizada em testes de IC e placas de circuito (PCB). Podemos determinar o desempenho do desbloqueio do IC transmitindo uma corrente e frequência do objeto de teste para um substrato de teste através de soquetes ou fixadores de sonda. Além disso, a fiação interna do microcontrolador pode ser exposta diretamente para observação e descriptografia.

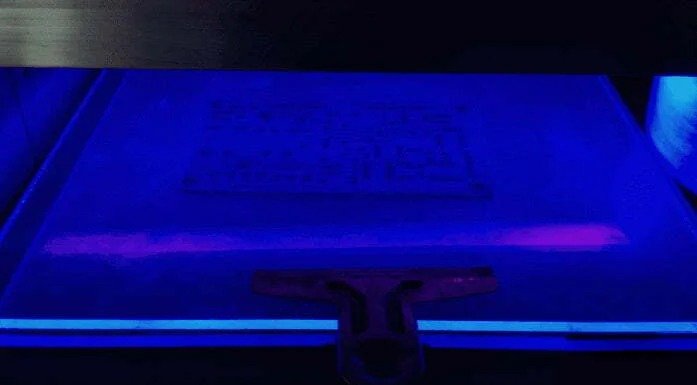

5. Método de ataque UV

O ataque ultravioleta, também conhecido como método de ataque UV, consiste em usar raios ultravioleta para irradiar o chip, de modo que o chip criptografado se torne um chip não criptografado e, em seguida, usar o programador para ler diretamente o programa. Este método é adequado para chips OTP. Os engenheiros que trabalham com microcomputadores de chip único sabem que os chips OTP só podem ser apagados com luz ultravioleta. Então, para apagar a criptografia, também é necessário usar raios ultravioleta. Atualmente, a maioria dos chips OTP produzidos em Taiwan pode ser descriptografada usando esse método. Os interessados podem experimentá-lo ou baixar algumas informações técnicas.

A embalagem do chip OTP tem uma janela de quartzo em metade da embalagem cerâmica. Esse tipo de coisa pode ser irradiado diretamente com luz ultravioleta. Se estiver embalado em plástico, o chip precisa ser aberto primeiro, e o wafer pode ser exposto antes de usar luz ultravioleta. Como a criptografia desse chip é relativamente fraca, a descriptografia basicamente não requer nenhum custo, então o preço da descriptografia desse chip no mercado é muito barato, como a descriptografia SN8P2511 da SONIX e a descriptografia Feiling MCU. O preço é muito barato.

6. Exploração de vulnerabilidades de chips

Muitos chips apresentam falhas de criptografia quando são projetados. Esses chips podem usar essas falhas para atacar o chip e ler o código na memória, como as falhas no código do chip mencionadas em nosso artigo anterior. Se você conseguir encontrar o contato FF como este, o código pode inserir bytes para realizar a descriptografia.

Outra é procurar um byte especial no código. Se houver tal byte, você pode usá-lo para exportar o programa. Essa descriptografia de chip toma como exemplo os chips únicos da Winbond e da Xinmao, como a descriptografia W78E516, N79E825, etc. A descriptografia da série 51 AT89C51 da ATMEL é feita explorando a vulnerabilidade do byte do código.

Além disso, alguns chips têm falhas óbvias. Por exemplo, quando um determinado pino é ligado após a criptografia, o chip criptografado se torna um chip não criptografado. Como envolve um fabricante nacional de chips únicos, o nome não é listado.

Atualmente, os descriptografadores de chip que podem ser vistos no mercado estão todos explorando as lacunas do chip ou do programa para realizar a descriptografia. No entanto, a descriptografia que pode ser comprada externamente basicamente tem poucos modelos que podem ser resolvidos, porque geralmente as empresas de descriptografia não publicam ou transferem os elementos essenciais para o mundo exterior. Para facilitar a descriptografia, a empresa de descriptografia usará sua própria ferramenta de descriptografia.

7. Método de fusível de criptografia de recuperação FIB

Este método é adequado para muitos chips com criptografia por fusível. O chip mais representativo é o método de descriptografia MSP430 da TI, porque o MSP430 precisa queimar o fusível ao criptografar. Portanto, desde que o fusível possa ser restaurado, ele se tornará um chip não criptografado, como MSP430F1101A, MSP430F149, MSP430F425, etc. Geralmente, as empresas de descriptografia usam sondas para conectar os bits do fusível. Algumas pessoas, por não terem muitos dispositivos de descriptografia, precisam ser modificadas por outras empresas de modificação de circuitos semicondutores.

Geralmente, pode ser utilizado o FIB (Focused Ion Beam). equipamento para ligar a linha ou restaurar a linha com equipamento especial modificado a laser. Existem muitos equipamentos em segunda mão na China e o preço é muito barato. Algumas empresas de descodificação poderosas equiparam-se com o seu próprio equipamento. Este método não é um bom método porque requer equipamento e consumíveis, mas se não houver um método melhor para muitos chips, este método é necessário para o conseguir.

8. O método de modificação da linha criptografada

Atualmente, os chips CPLD e DSP disponíveis no mercado têm um design complexo e um alto desempenho de criptografia. É difícil descriptografá-los usando o método acima. Portanto, é necessário analisar a estrutura do chip, encontrar o circuito de criptografia e, em seguida, usar o circuito do chip para modificar o equipamento. Faça algumas modificações no circuito do chip, invalide o circuito de criptografia e transforme o DSP ou CPLD criptografado em um chip não criptografado para que o código possa ser lido. A descriptografia do TMS320LF2407A, do TMS320F28335 e do TMS320F2812, por exemplo, é feita usando esse método.

Serviço de desbloqueio de IC

Oferecemos serviços profissionais de desbloqueio de IC. O código do programa é extraído de chips incorporados, como DSP, ARM e MCU, e o diagrama do circuito e o arquivo PCB são extraídos através do mapeamento da placa de circuito PCB. Após obter o programa do chip e o diagrama do circuito PCB, é possível realizar análises e pesquisas para desenvolvimento secundário.

Para serviços de descriptografia de nível empresarial, entre em contato com:

Engenheiro principal:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com Suporte

de emergência: +86-157-9847-6858