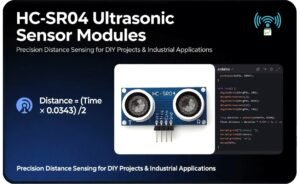

Moduli sensore a ultrasuoni HC-SR04

Questa guida completa è la tua risorsa unica per esplorare tutto ciò che c’è da sapere sull’HC-SR04. Inizieremo dalle basi, comprendendo il suo principio di

Ripristino di schemi elettrici e Gerber

Ripristino accesso e backup del codice MCU/CPLD

Replica hardware 1:1 esatta

Soluzioni wireless BLE e BT Classiche

Gestione termica e PID di precisione

Controllo di azionamento motore ad alta efficienza

Comunicazione industriale RS485/RTU

Firmware e HW personalizzati STM32/ESP32

Ottimizzazione per costi e resa

Layout digitale multistrato ad alta velocità

Campioni rapidi per la verifica

PCBA chiavi in mano e approvvigionamento componenti

Competenza nella tecnologia di montaggio superficiale

Calcola la larghezza della traccia PCB in base all'aumento della temperatura, alla corrente e allo spessore del rame (IPC-2152).

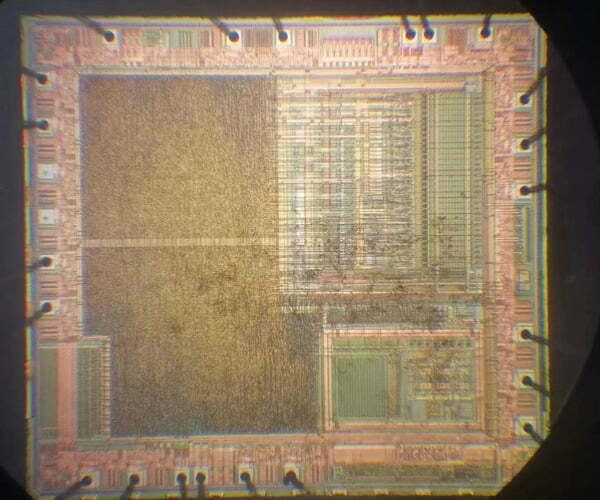

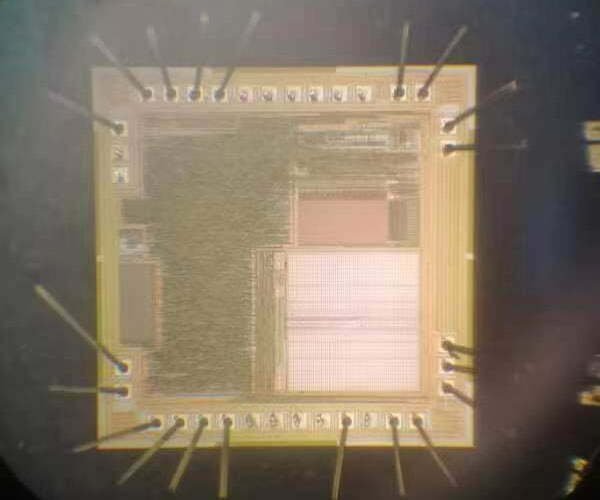

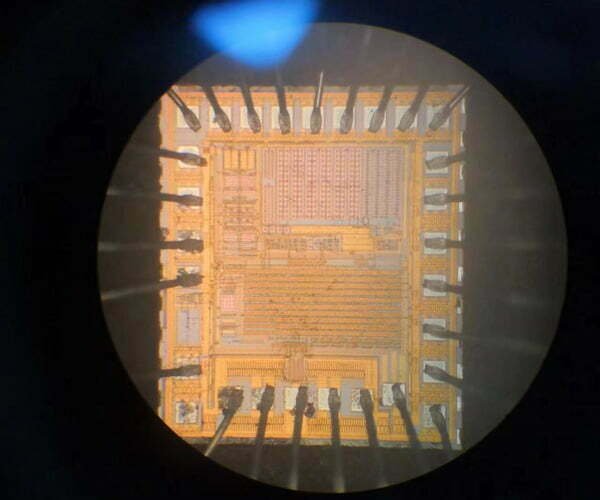

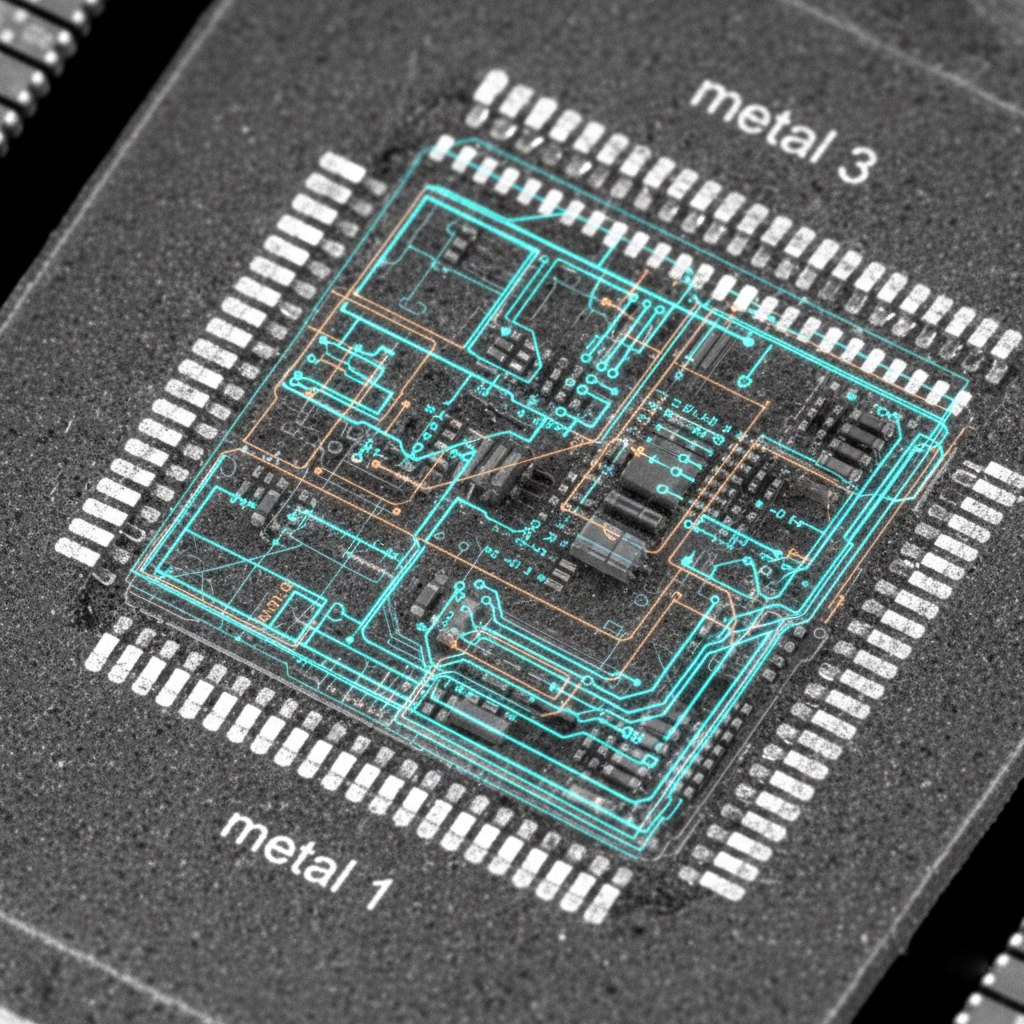

Il reverse engineering IC è un processo sofisticato di analisi della progettazione hardware e recupero del firmware. Implica lo studio dettagliato di circuiti integrati o microcontrollori per comprenderne l’architettura, la logica e il firmware incorporato. Questo servizio professionale è essenziale per la manutenzione di sistemi legacy, la scienza forense hardware e la ricerca sull’interoperabilità, consentendo agli ingegneri di recuperare dati critici da componenti più vecchi o non supportati.

Stratificazione dei circuiti tramite incisione chimica o lucidatura meccanica.

Utilizzo di immagini SEM ad alta risoluzione per estrarre la connettività a livello di transistor.

“Non si tratta solo di duplicazione; è uno strumento vitale per una profonda comprensione dei nodi avanzati e della protezione dei brevetti.”

Con oltre 15 anni di esperienza, abbiamo completato oltre 1.000 progetti di analisi hardware e recupero del firmware. I nostri clienti vanno da startup innovative a imprese globali in settori come Automotive, Aerospaziale, Automazione Industriale, Dispositivi Medici e Telecomunicazioni. Siamo il partner preferito per le aziende che richiedono approfondimenti hardware di alto livello e supporto per sistemi legacy. Per altri modelli IC, contattaci direttamente.

Le nostre metodologie professionali per l’analisi dei chip e il recupero dei dati.

Utilizziamo un'analisi avanzata del protocollo per identificare sequenze logiche all'interno del firmware. Analizzando i tempi di esecuzione e le sequenze di cancellazione nelle architetture legacy come la serie ATMEL AT89C, identifichiamo gli stati in cui la memoria diventa accessibile. Il nostro team mappa le strutture del firmware rilevando modelli di dati, come le sequenze esadecimali FFFF, garantendo un recupero o una migrazione di successo a piattaforme hardware moderne.

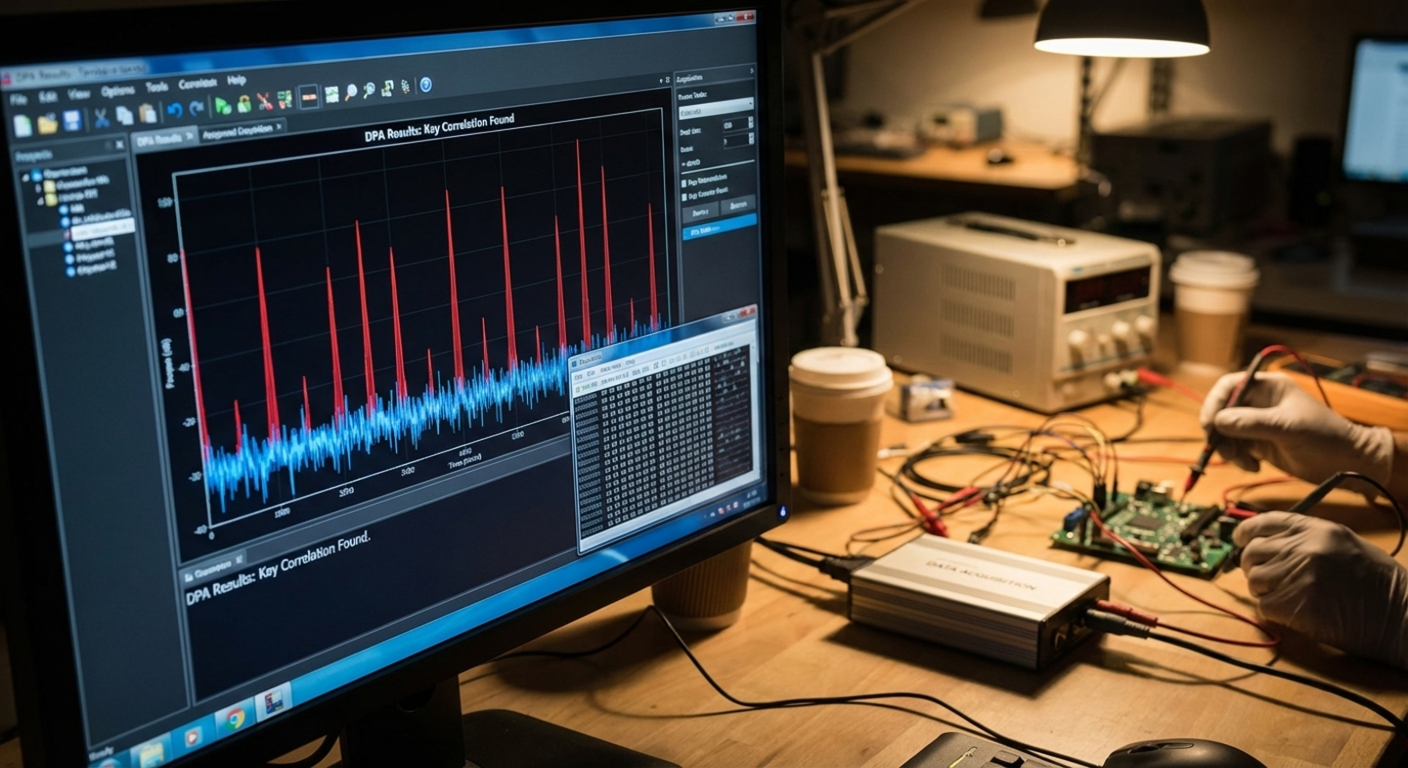

Questa tecnica non invasiva monitora il consumo di energia e le emissioni elettromagnetiche durante il funzionamento del chip. Applicando modelli statistici avanzati, possiamo dedurre stati logici e modelli di esecuzione senza intrusioni fisiche. Questa metodologia è fondamentale per comprendere le operazioni interne del dispositivo e i processi crittografici, fornendo uno sguardo approfondito al comportamento funzionale del chip e al flusso di dati.

Applicando glitch di tensione controllati o transitori di clock, analizziamo il comportamento del processore in condizioni operative anomale. Questa metodologia di stress aiuta a identificare vulnerabilità di progettazione nascoste e a migliorare la robustezza complessiva del sistema. Permette agli ingegneri di individuare punti critici di errore e ricostruire la logica del flusso di controllo che emerge solo durante specifiche fluttuazioni ambientali o eccezioni hardware.

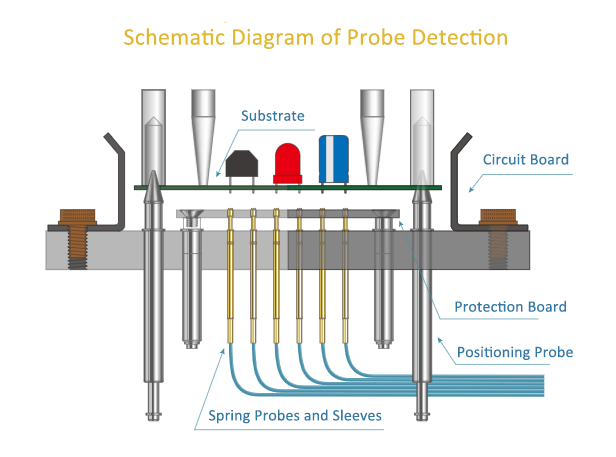

Utilizzando stazioni di sonda submicron ad alta precisione, eseguiamo l'estrazione del segnale direttamente dal cablaggio metallico interno del circuito integrato. Questo approccio fisico consente la verifica funzionale in tempo reale e la mappatura precisa del percorso dei dati. Aggirando i pin di sicurezza esterni e interfacciandoci direttamente con il bus interno, possiamo osservare l'esecuzione delle istruzioni e gli stati dei registri altrimenti invisibili agli strumenti di debug esterni.

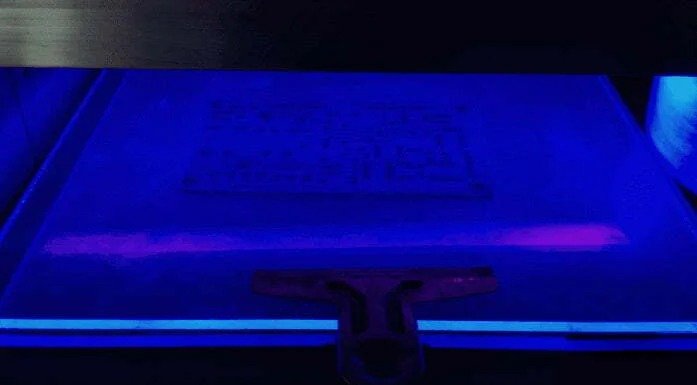

Vengono impiegati metodi specializzati di irradiazione UV per analizzare le strutture di memoria One Time Programmable (OTP). Questa tecnica consente il recupero dei dati per la migrazione di sistemi legacy manipolando le cariche del gate flottante. È un servizio essenziale per ripristinare il firmware da chip industriali dismessi in cui il codice originale è andato perso, fornendo un percorso affidabile per la manutenzione di infrastrutture critiche e hardware legacy.

Sfruttiamo le caratteristiche del design architetturale per il recupero avanzato dei dati. Identificando flag hardware specifici o flip-flop logici (FF) all'interno della struttura della memoria, valutiamo lo stato del chip per l'estrazione precisa del firmware. Questa metodologia è altamente efficace per la serie ATMEL 51 (AT89C51), dove l'analisi a livello di byte consente agli ingegneri di ripristinare l'accesso al codice critico perso a causa dell'obsolescenza hardware.

La tecnologia Focused Ion Beam (FIB) è il nostro metodo principale per il ripristino di precisione del circuito. Dopo la decapsulazione chimica, utilizziamo la microscopia elettronica per modificare i percorsi logici interni a livello nanometrico. Questo è ideale per i progetti della serie TI MSP430 (MSP430F1101A, F149, F425) che coinvolgono fusibili di sicurezza. Ripristinando gli stati del circuito, abilitiamo il recupero del firmware da dispositivi protetti quando il codice sorgente originale non è disponibile.

Per chip CPLD e DSP ad alta complessità, eseguiamo un'analisi strutturale approfondita per aggirare i gate logici non funzionali e ripristinare l'accesso ai dati di sistema principali. Questo processo prevede la ricostruzione di netlist complesse e l'identificazione di percorsi di segnale nascosti all'interno del tessuto di silicio. È particolarmente efficace per la serie TMS320, consentendo ai ricercatori di recuperare algoritmi di elaborazione proprietari per scopi di ricerca e sviluppo.

La decapsulazione semplice richiede 1-3 giorni. L’estrazione completa della netlist può richiedere 2-12 settimane a seconda della complessità del chip e delle dimensioni del nodo.

I costi variano notevolmente. Un’analisi strutturale di base potrebbe partire da 5.000 dollari, mentre l’estrazione completa del circuito per i nodi avanzati può variare da 50.000 dollari a oltre 200.000 dollari.

Sì, abbiamo tecniche specializzate per la lettura di memorie non volatili (Flash/EEPROM), anche se il successo dipende dagli specifici fusibili di sicurezza e dalla crittografia utilizzata.

Questa guida completa è la tua risorsa unica per esplorare tutto ciò che c’è da sapere sull’HC-SR04. Inizieremo dalle basi, comprendendo il suo principio di

Se hai iniziato a esplorare il mondo dei sistemi embedded o dell’elettronica fai-da-te, probabilmente hai sentito sussurrare dell’RP2040. Ma cosa rende esattamente questo piccolo chip

Nel mondo dei microcontrollori e dell’elettronica, ci sono molti tipi diversi. Uno dei tipi di microcontrollori più popolari è la famiglia AVR. Questi microcontrollori possono