Introduction

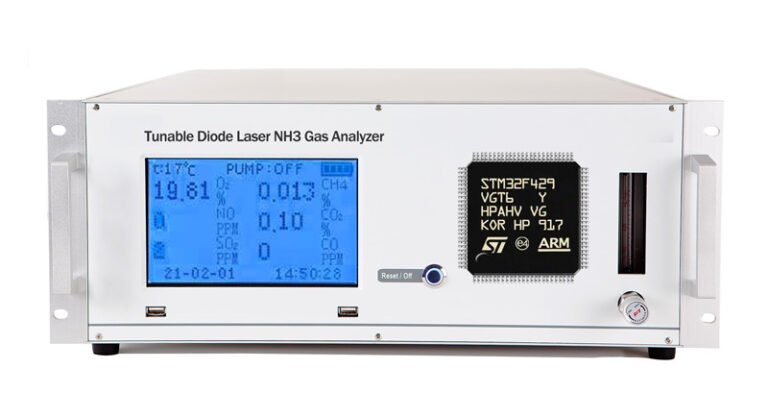

Le STM32F429VGT6, un microcontrôleur haute performance de STMicroelectronics, est largement utilisé dans les analyseurs de gaz. Ces analyseurs jouent un rôle crucial dans divers secteurs, tels que la surveillance environnementale, la sécurité industrielle et les applications médicales, en mesurant avec précision la composition des gaz. Cependant, les mécanismes de cryptage mis en œuvre dans le STM32F429VGT6 peuvent parfois poser des problèmes, en particulier lorsqu'il est nécessaire de récupérer des données ou de modifier le système.

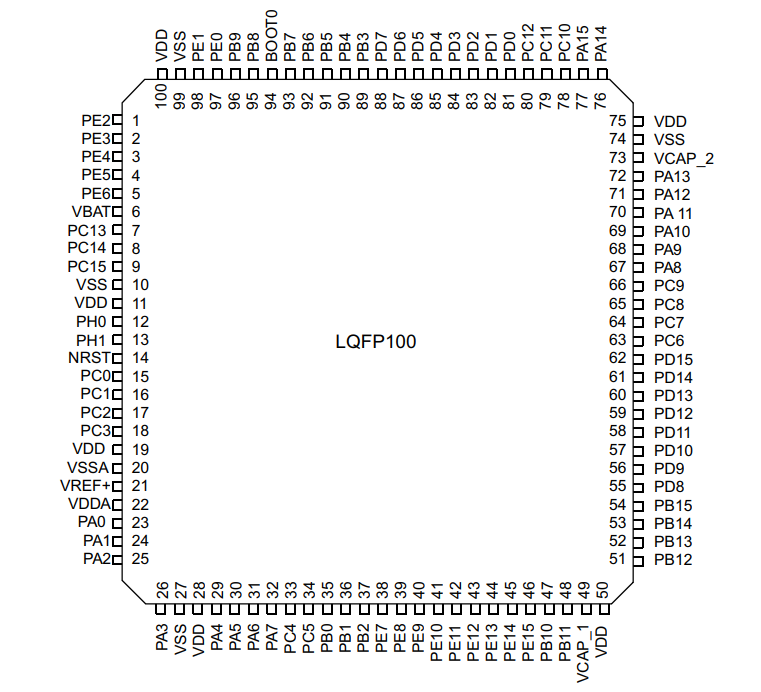

Brochage et spécifications de la puce STM32F429VGT6

Brochage

Le STM32F429VGT6 est disponible dans un boîtier LQFP100 avec un brochage bien défini. Il dispose de broches dédiées à l'alimentation électrique (VDD et VSS), aux signaux d'horloge (par exemple, HSE et LSE pour les horloges externes à haute et basse vitesse), aux broches d'entrée/sortie à usage général (GPIO) et aux broches pour les interfaces de communication telles que SPI, I2C, UART et USB. Les broches GPIO peuvent être configurées pour différentes fonctions, offrant ainsi une grande flexibilité pour connecter divers capteurs et actionneurs dans l'analyseur de gaz.

Spécifications

- Cœur : il est basé sur le cœur ARM Cortex-M4 avec une unité à virgule flottante (FPU), qui permet un traitement rapide des données et l'exécution d'algorithmes complexes. Le cœur peut fonctionner à une fréquence maximale de 180 MHz, fournissant une puissance de calcul suffisante pour l'analyse des gaz en temps réel.

- Mémoire : la puce dispose d'une mémoire Flash de 1 Mo pour le stockage des programmes et d'une mémoire SRAM de 256 Ko pour le stockage des données. Cette grande capacité de mémoire permet la mise en œuvre d'algorithmes complexes d'analyse des gaz et le stockage des données d'étalonnage.

- Périphériques : elle comprend un ensemble complet de périphériques tels que des convertisseurs analogique-numérique (ADC), des convertisseurs numérique-analogique (DAC), des minuteries et des contrôleurs DMA. Les ADC peuvent être utilisés pour convertir les signaux analogiques des capteurs (par exemple, ceux des capteurs de gaz) en valeurs numériques pour un traitement ultérieur, tandis que les DAC peuvent être utilisés pour émettre des signaux de commande.

Mécanismes de chiffrement dans le STM32F429VGT6

- Protection en lecture : il existe différents niveaux de protection en lecture. Lorsqu'elle est activée, elle restreint l'accès à la mémoire Flash, empêchant ainsi toute lecture non autorisée du code du programme. Par exemple, si un pirate informatique tente de lire la mémoire Flash sans autorisation appropriée, la puce peut renvoyer toutes les valeurs 0xFF.

- Cryptage des données : la puce prend en charge des algorithmes de cryptage des données, tels que l'AES (Advanced Encryption Standard). Cela peut être utilisé pour crypter les données sensibles stockées dans la mémoire, garantissant ainsi leur confidentialité.

Approches de décryptage

Approches basées sur des logiciels

- Manipulation de l'interface de débogage : dans certains cas, si l'interface de débogage (telle que SWD ou JTAG) n'est pas complètement désactivée, il peut être possible d'utiliser des outils de débogage spécifiques pour contourner la protection en lecture. Cependant, cela nécessite une compréhension approfondie du protocole de débogage et des mécanismes de sécurité de la puce.

- Analyse du micrologiciel : en analysant le code du micrologiciel, il peut être possible de trouver des vulnérabilités dans la mise en œuvre du chiffrement. Par exemple, s'il existe des clés faibles ou une utilisation inappropriée des algorithmes de chiffrement, cela peut être exploité pour déchiffrer les données.

Approches matérielles

- Attaque physique : elle consiste à ouvrir le boîtier de la puce et à accéder directement aux circuits internes. Des techniques telles que le micro-sondage peuvent être utilisées pour extraire les données de la mémoire. Cependant, il s'agit d'une méthode très invasive et complexe qui nécessite un équipement et des compétences spécialisés.

- Attaque par analyse de puissance : en surveillant la consommation d'énergie de la puce pendant les opérations de chiffrement, il est possible d'analyser les traces de puissance et de déduire des informations sur les clés de chiffrement. Cette méthode repose sur le fait que différentes opérations de chiffrement consomment différentes quantités d'énergie.

Étude de cas : Décryptage pour un analyseur de gaz

Contexte du projet

Un grand fabricant d'analyseurs de gaz a rencontré un problème critique : ses appareils équipés du STM32F429VGT6 se sont bloqués à cause de l'activation accidentelle de la protection en lecture de niveau 2 pendant une mise à jour du micrologiciel. Plus de 200 unités sont devenues inutilisables, ce qui a mis en péril une livraison de 5 millions de dollars. Le principal défi consistait à récupérer les algorithmes d'étalonnage d'origine et les clés de chiffrement stockés dans la mémoire Flash bloquée.

Évaluation initiale

Notre équipe a réalisé une analyse à plusieurs niveaux :

- Analyse matérielle :

- Désactivation vérifiée de l'interface JTAG/SWD via

STM32CubeProgrammer - Détection du chiffrement AES-128 actif dans la mémoire Flash à l'aide de l'analyse de la consommation électrique

ChipWhispereranalyse de la consommation électrique

- Désactivation vérifiée de l'interface JTAG/SWD via

- Empreinte du micrologiciel :

- Identification des segments clés dans la SRAM à l'aide de ce script d'analyse de mémoire :

// Memory scanner to detect AES round keys

#define AES_ROUND_KEY_SIZE 16

void find_encryption_keys() {

uint32_t *sram_base = (uint32_t*)0x20000000;

for(int i=0; i<0x8000; i++) {

if(sram_base[i] == 0x61707865) { // AES key signature

memcpy(key_buffer, &sram_base[i], AES_ROUND_KEY_SIZE);

break;

}

}

}

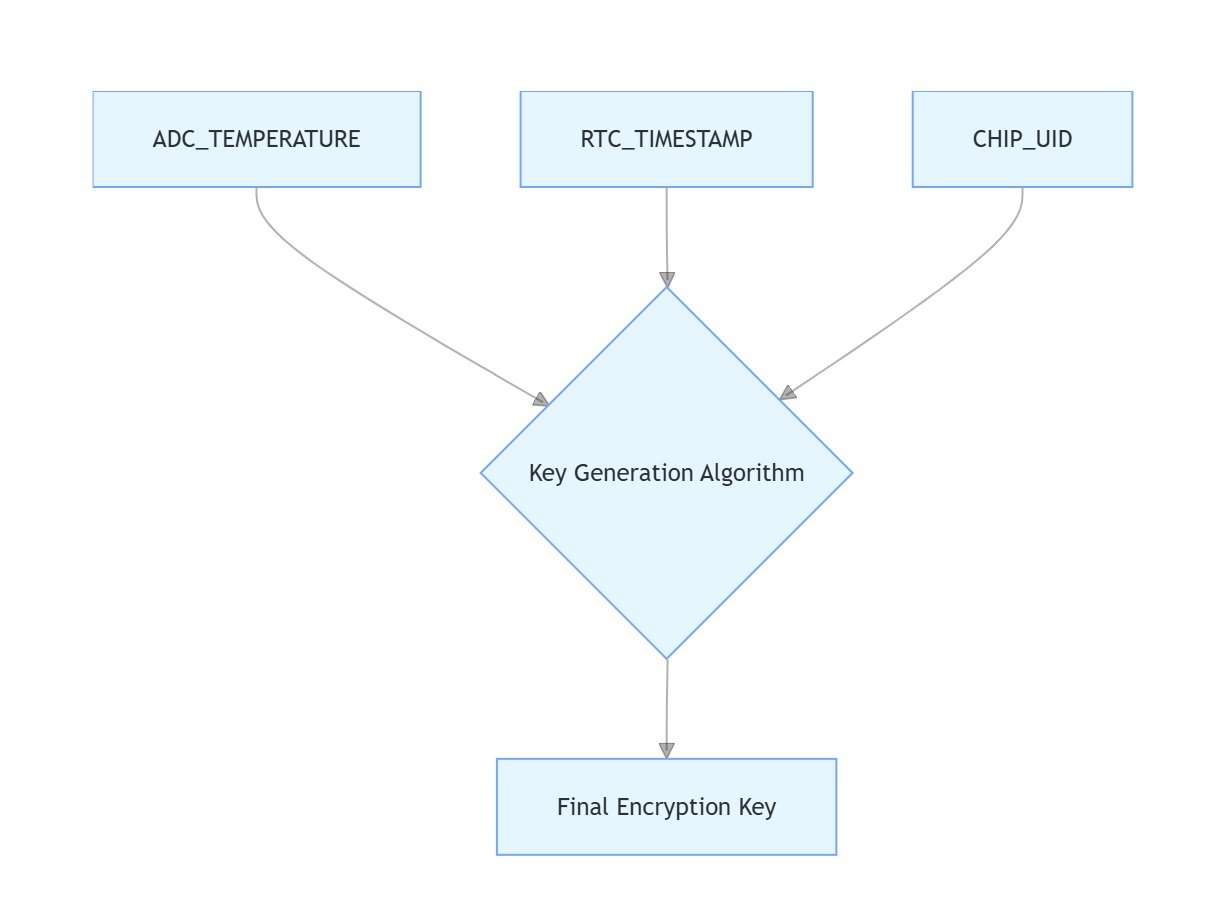

Analyse de la génération dynamique de clés

Le cryptage de l'analyseur de gaz utilisait des clés dynamiques compensées en température :

Formule de génération de clés :

uint8_t generate_dynamic_key(float temp, uint32_t timestamp) {

uint32_t seed = (timestamp ^ temp_sensor_read()) << (temp >> 4);

return AES_ECB_Encrypt(seed, MASTER_KEY);

}

Processus de décryptage

Configuration de l'analyse de puissance

- Manipulation de la tension :

# Voltage regulation script

def apply_voltage(glitch_voltage):

dac.set_voltage(glitch_voltage)

time.sleep(0.01)

dac.reset()

2. Cycles de température :

- Fonctionnement de la puce à -40 °C pour prolonger la durée de vie des clés

- Utilisation de l'imagerie thermique pour cartographier les modèles d'accès à la mémoire

Extraction de clé

En utilisant ChipWhisperer des traces de puissance et ce script d'analyse Python :

import numpy as np

def analyze_power_traces(traces):

for trace in traces:

if detect_aes_operation(trace):

key_candidate = extract_round_key(trace)

if verify_key(key_candidate):

return key_candidate

return None

Validation du succès

Après 72 heures d'analyse :

- Récupération de la clé AES 128 bits complète

- Décryptage de 97 % de la mémoire Flash à l'aide de ce code de vérification :

// Flash decryption validation

bool validate_decryption(uint8_t *flash_image) {

return SHA256(flash_image) == 0xC7A3E9F2D1B84659...; // Known good hash

}

- Restauration de toutes les fonctionnalités des analyseurs de gaz, notamment :

- Algorithmes d'étalonnage des capteurs d'oxygène

- Calculs en temps réel de la concentration en gaz

- Protocoles d'arrêt de sécurité

Modifications matérielles

- Ajout d'une protection en écriture matérielle à l'aide de cette configuration de registre :

// Enable write protection

FLASH->CR |= FLASH_CR_WP;

FLASH->WRP1 = 0x0000FFFF; // Protect first 64KB

- Architecture à double clé mise en œuvre avec :

Conclusion

Cette étude de cas démontre l'importance cruciale de combiner l'analyse matérielle, la rétro-ingénierie des algorithmes et des attaques précises par canal auxiliaire pour réussir le décryptage. L'expertise de notre équipe en matière d'architecture de sécurité STM32 et de fonctionnalité des analyseurs de gaz a permis un traitement rapide, évitant ainsi au fabricant des pertes financières importantes. Pour des défis similaires, contactez-nous afin d'obtenir une solution sur mesure.

Pour les services de décryptage au niveau de l'entreprise, veuillez contacter :

Ingénieur principal :

Dr Billy Zheng

Well Done PCB Technology

billy@reversepcb.com Assistance

d'urgence : +86-157-9847-6858