Einführung

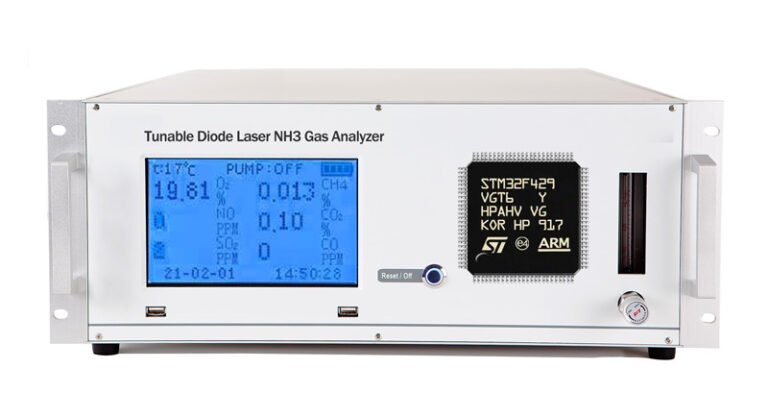

Der STM32F429VGT6, ein leistungsstarker Mikrocontroller von STMicroelectronics, wird häufig in Gasanalysatoren eingesetzt. Diese Analysatoren spielen eine entscheidende Rolle in verschiedenen Branchen, wie z. B. Umweltüberwachung, Arbeitssicherheit und medizinische Anwendungen, indem sie die Zusammensetzung von Gasen genau messen. Die im STM32F429VGT6 implementierten Verschlüsselungsmechanismen können jedoch manchmal Herausforderungen mit sich bringen, insbesondere wenn Daten abgerufen oder Systemänderungen vorgenommen werden müssen.

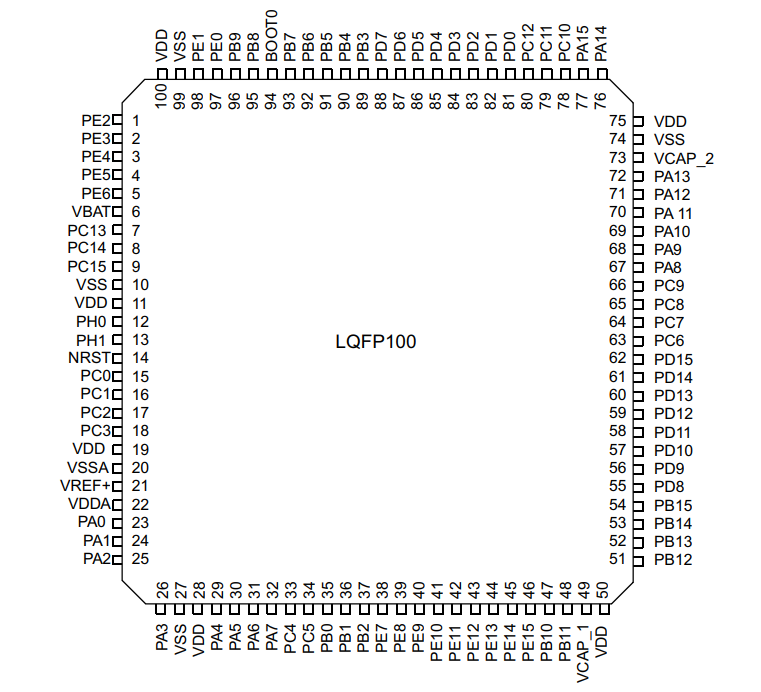

STM32F429VGT6 Chip-Pinbelegung und Spezifikationen

Pinbelegung

Der STM32F429VGT6 wird in einem LQFP100-Gehäuse mit einer klar definierten Pinbelegung geliefert. Er verfügt über Pins für die Stromversorgung (VDD und VSS), Taktsignale (z. B. HSE und LSE für externe Hochgeschwindigkeits- und Niedriggeschwindigkeitstakte), Allzweck-Ein-/Ausgangspins (GPIO) und Pins für Kommunikationsschnittstellen wie SPI, I2C, UART und USB. Die GPIO-Pins können für verschiedene Funktionen konfiguriert werden und bieten somit Flexibilität beim Anschluss verschiedener Sensoren und Aktoren im Gasanalysator.

Spezifikationen

- Kern: Er basiert auf dem ARM Cortex-M4-Kern mit einer Gleitkommaeinheit (FPU), die eine schnelle Datenverarbeitung und die Ausführung komplexer Algorithmen ermöglicht. Der Kern kann mit einer maximalen Frequenz von 180 MHz betrieben werden und bietet damit ausreichend Rechenleistung für die Echtzeit-Gasanalyse.

- Speicher: Der Chip verfügt über 1 MB Flash-Speicher für die Programmspeicherung und 256 KB SRAM für die Datenspeicherung. Diese große Speicherkapazität ermöglicht die Implementierung komplexer Gasanalysealgorithmen und die Speicherung von Kalibrierungsdaten.

- Peripheriegeräte: Er umfasst eine Vielzahl von Peripheriegeräten wie Analog-Digital-Wandler (ADCs), Digital-Analog-Wandler (DACs), Timer und DMA-Controller. Die ADCs können verwendet werden, um analoge Sensorsignale (z. B. von Gassensoren) in digitale Werte für die weitere Verarbeitung umzuwandeln, während die DACs für die Ausgabe von Steuersignalen verwendet werden können.

Verschlüsselungsmechanismen in STM32F429VGT6

- Leseschutz: Es gibt verschiedene Stufen des Leseschutzes. Wenn dieser aktiviert ist, schränkt er den Zugriff auf den Flash-Speicher ein und verhindert so das unbefugte Auslesen des Programmcodes. Wenn beispielsweise ein Hacker versucht, ohne entsprechende Berechtigung auf den Flash-Speicher zuzugreifen, gibt der Chip möglicherweise nur Werte von 0xFF zurück.

- Datenverschlüsselung: Der Chip unterstützt Datenverschlüsselungsalgorithmen wie AES (Advanced Encryption Standard). Damit können sensible Daten, die im Speicher gespeichert sind, verschlüsselt werden, um ihre Vertraulichkeit zu gewährleisten.

Entschlüsselungsansätze

Softwarebasierte Ansätze

- Manipulation der Debug-Schnittstelle: In einigen Fällen kann es möglich sein, den Leseschutz mit bestimmten Debug-Tools zu umgehen, wenn die Debug-Schnittstelle (z. B. SWD oder JTAG) nicht vollständig deaktiviert ist. Dies erfordert jedoch ein tiefgreifendes Verständnis des Debug-Protokolls und der Sicherheitsmechanismen des Chips.

- Firmware-Analyse: Durch die Analyse des Firmware-Codes lassen sich möglicherweise Schwachstellen in der Verschlüsselungsimplementierung finden. Wenn beispielsweise schwache Schlüssel oder eine unsachgemäße Verwendung von Verschlüsselungsalgorithmen vorliegen, kann dies ausgenutzt werden, um die Daten zu entschlüsseln.

Hardwarebasierte Ansätze

- Physischer Angriff: Hierbei wird das Chipgehäuse geöffnet und direkt auf die interne Schaltung zugegriffen. Mit Techniken wie Mikro-Probing können Daten aus dem Speicher extrahiert werden. Dies ist jedoch eine sehr invasive und komplexe Methode, die spezielle Geräte und Kenntnisse erfordert.

- Power-Analysis-Angriff: Durch Überwachung des Stromverbrauchs des Chips während der Verschlüsselungsvorgänge ist es möglich, die Stromspuren zu analysieren und Rückschlüsse auf die Verschlüsselungsschlüssel zu ziehen. Diese Methode basiert auf der Tatsache, dass verschiedene Verschlüsselungsvorgänge unterschiedliche Mengen an Strom verbrauchen.

Fallstudie: Entschlüsselung für einen Gasanalysator

Hintergrund des Projekts

Ein führender Hersteller von Gasanalysegeräten stand vor einem kritischen Problem: Seine mit STM32F429VGT6 betriebenen Geräte waren aufgrund einer versehentlichen Aktivierung des Leseschutzes der Stufe 2 während einer Firmware-Aktualisierung gesperrt. Dadurch waren über 200 Geräte nicht mehr funktionsfähig, was eine Lieferfrist im Wert von 5 Millionen Dollar gefährdete. Die größte Herausforderung bestand darin, die ursprünglichen Kalibrierungsalgorithmen und Verschlüsselungsschlüssel wiederherzustellen, die im gesperrten Flash-Speicher gespeichert waren.

Erstbewertung

Unser Team führte eine mehrschichtige Analyse durch:

- Hardware-Analyse:

- Verifizierte Deaktivierung der JTAG/SWD-Schnittstelle über

STM32CubeProgrammer - Erkennung einer aktiven AES-128-Verschlüsselung im Flash-Speicher mithilfe von

ChipWhispererLeistungsanalyse

- Verifizierte Deaktivierung der JTAG/SWD-Schnittstelle über

- Firmware-Footprint:

- Identifizierung wichtiger Segmente im SRAM mithilfe dieses Speicherscan-Skripts:

// Memory scanner to detect AES round keys

#define AES_ROUND_KEY_SIZE 16

void find_encryption_keys() {

uint32_t *sram_base = (uint32_t*)0x20000000;

for(int i=0; i<0x8000; i++) {

if(sram_base[i] == 0x61707865) { // AES key signature

memcpy(key_buffer, &sram_base[i], AES_ROUND_KEY_SIZE);

break;

}

}

}

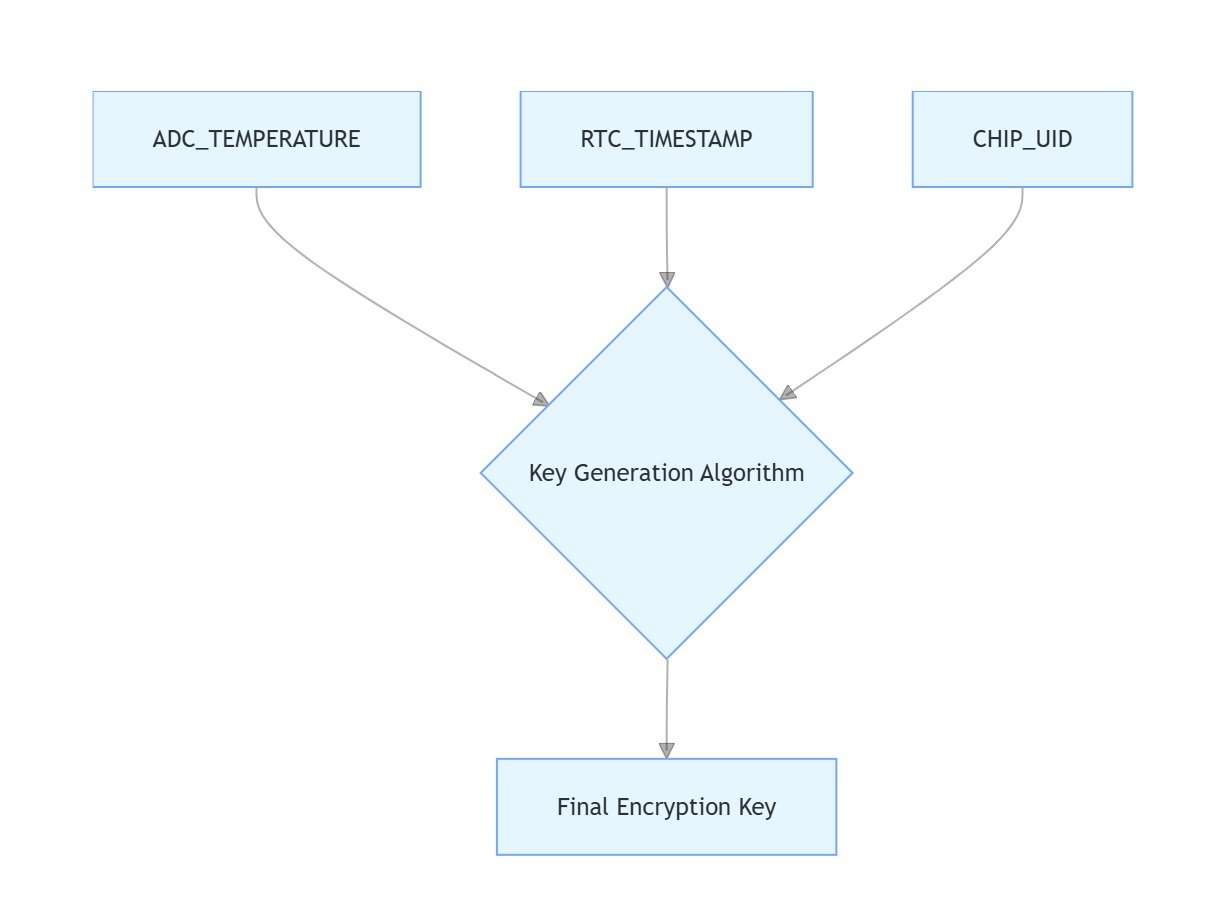

Analyse der dynamischen Schlüsselgenerierung

Die Verschlüsselung des Gasanalysators verwendete temperaturkompensierte dynamische Schlüssel:

Formel zur Schlüsselgenerierung:

uint8_t generate_dynamic_key(float temp, uint32_t timestamp) {

uint32_t seed = (timestamp ^ temp_sensor_read()) << (temp >> 4);

return AES_ECB_Encrypt(seed, MASTER_KEY);

}

Entschlüsselungsprozess

Einrichtung der Leistungsanalyse

- Spannungsmanipulation:

# Voltage regulation script

def apply_voltage(glitch_voltage):

dac.set_voltage(glitch_voltage)

time.sleep(0.01)

dac.reset()

2. Temperaturzyklen:

- Betrieb des Chips bei -40 °C zur Verlängerung der Schlüsselaufenthaltsdauer

- Verwendung von Wärmebildgebung zur Kartierung von Speicherzugriffsmustern

Schlüsselextraktion

Verwendung von ChipWhisperer Power Traces und dieses Python-Analyseskript:

import numpy as np

def analyze_power_traces(traces):

for trace in traces:

if detect_aes_operation(trace):

key_candidate = extract_round_key(trace)

if verify_key(key_candidate):

return key_candidate

return None

Erfolgsvalidierung

Nach 72 Stunden Analyse:

- Der vollständige 128-Bit-AES-Schlüssel wurde wiederhergestellt.

- 97 % des Flash-Speichers mit diesem Verifizierungscode entschlüsselt:

// Flash decryption validation

bool validate_decryption(uint8_t *flash_image) {

return SHA256(flash_image) == 0xC7A3E9F2D1B84659...; // Known good hash

}

- Wiederherstellung der vollen Funktionalität der Gasanalysatoren, einschließlich:

- Kalibrierungsalgorithmen für Sauerstoffsensoren

- Echtzeit-Berechnungen der Gaskonzentration

- Sicherheitsabschaltprotokolle

Hardware-Modifikationen

- Hardware-Schreibschutz mithilfe dieser Registerkonfiguration hinzugefügt:

// Enable write protection

FLASH->CR |= FLASH_CR_WP;

FLASH->WRP1 = 0x0000FFFF; // Protect first 64KB

- Implementierte Dual-Key-Architektur mit:

Fazit

Diese Fallstudie zeigt, wie wichtig die Kombination aus Hardware-Analyse, Reverse Engineering von Algorithmen und präzisen Seitenkanalangriffen für eine erfolgreiche Entschlüsselung ist. Dank der Fachkenntnisse unseres Teams in den Bereichen STM32-Sicherheitsarchitektur und Gasanalysatorfunktionalität konnten wir eine schnelle Lösung finden und dem Hersteller erhebliche finanzielle Verluste ersparen. Wenn Sie vor ähnlichen Herausforderungen stehen, kontaktieren Sie uns für eine maßgeschneiderte Lösung.

Für Entschlüsselungsdienste auf Unternehmensebene wenden Sie sich bitte an:

Chefingenieur:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com

Notfall-Support: +86-157-9847-6858