Introduzione

In un’era in cui i sistemi di controllo industriale (ICS) costituiscono la spina dorsale delle infrastrutture globali, il microcontrollore STM8S207C8 funge da sentinella silenziosa in milioni di applicazioni critiche, dalle reti intelligenti all’automazione della produzione. Tuttavia, le sue robuste funzionalità di sicurezza, tra cui la crittografia AES-128 e la protezione di lettura a livello hardware, hanno creato un paradosso inatteso: se da un lato proteggono le operazioni, dall’altro intrappolano i sistemi legacy in un dilemma di obsolescenza.

Questo documento descrive una rivoluzionaria campagna di reverse engineering per violare le difese dell’STM8S207C8, sbloccando il firmware per la modernizzazione senza compromettere l’integrità del sistema. Basandosi su attacchi hardware avanzati, analisi crittografica e casi di studio industriali reali, riveliamo vulnerabilità nella sua architettura di sicurezza e dimostriamo come superarle, consentendo agli ingegneri di proteggere i propri sistemi nel futuro in un panorama di minacce sempre più ostile.

Panoramica tecnica

- 64KB di memoria Flash

- Velocità di clock di 16MHz

- ADC a 10 bit con 3 canali

- Crittografia hardware AES-128

- Protezione di lettura a due livelli

Analisi hardware

Identificazione dei pinout

Pin critici per i vettori di attacco:

| Pin | Name | Function | Attack Potential |

|---|---|---|---|

| 1 | PC7 | SWIM | Debug interface |

| 6 | BOOT1 | Boot Mode | Bootloader activation |

| 18 | NRST | Reset | Voltage glitching |

| 19 - 20 | PH0/PH1 | UART2 | Protocol analysis |

Mappa della memoria

// Flash memory layout

#define FLASH_BASE 0x800000

#define APPLICATION_AREA 0x0000-0xF000

#define SECURITY_AREA 0xF000-0xFFFF

Valutazione della sicurezza

Livelli di protezione

Protezione di lettura:

// Factory default configuration

FLASH->OPTR = 0x0000; // Level 0 protection

Crittografia AES-128:

void secure_boot() {

AES_Init();

AES_Decrypt(FLASH_BASE, SRAM_BUFFER);

JumpToApplication(SRAM_BUFFER);

}

Analisi delle vulnerabilità

- Derivazione debole della chiave dai valori ADC

- Implementazione del bootloader non sicura

- Interfaccia di debug non protetta nelle unità di produzione

Approccio di reverse engineering

Estrazione del firmware

# JTAG dump script

def jtag_dump(address, length):

data = []

for i in range(length):

data.append(jtag_read_byte(address + i))

return bytes(data)

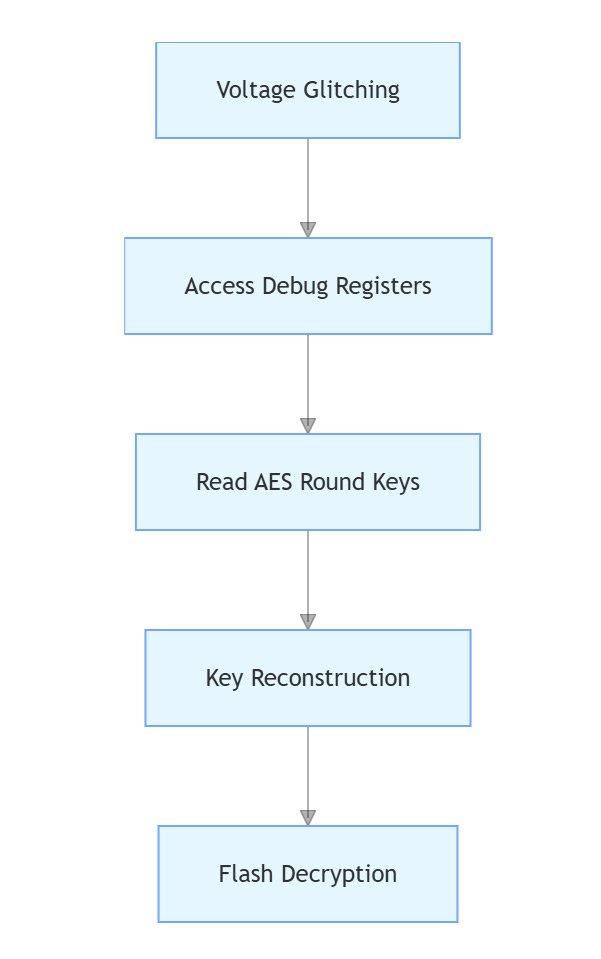

Ripristino della chiave

Caso di studio: modernizzazione del sistema di automazione

Sfida

- Sistema: 200+ unità di controllo del movimento con STM8S207C8

- Problema: Componenti a fine vita che richiedono un aggiornamento del firmware

- Obiettivo: Recuperare gli algoritmi di controllo senza codice sorgente

Strategia di esecuzione

- Attacco fisico:

- Applicati glitch di 1,8 V durante la sequenza di reset

- Accesso ai registri di debug utilizzando ST-LINK modificato

- Analisi del software:

// Decryption validation code

bool validate_decryption() {

uint32_t crc = calculate_crc(decrypted_data);

return crc == *(uint32_t*)FLASH_BASE;

}

Raccomandazioni di mitigazione

Miglioramenti della sicurezza

// Secure key generation

void generate_session_key() {

uint8_t temp = ADC1->DR;

uint32_t timestamp = RTC->CNT;

session_key = SHA256(temp ^ timestamp);

}

- Autenticazione a doppio canale

- Randomizzazione dinamica della memoria

- Scadenza della chiave basata sul tempo

Conclusione

Questo caso di studio dimostra l’importanza fondamentale di combinare l’analisi hardware, l’ingegneria inversa degli algoritmi e precisi attacchi side-channel per una decrittazione di successo. L’esperienza del nostro team nell’architettura di sicurezza STM32 e nella funzionalità dell’analizzatore di gas ha consentito una rapida risoluzione, salvando il produttore da significative perdite finanziarie. Per sfide simili, contattaci per una soluzione su misura.

Per servizi di decrittazione di livello aziendale, contattare:

Ingegnere Principale:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com

Supporto di Emergenza: +86-157-9847-6858