Cos'è IC Unlock?

IC unlock è anche chiamato decrittazione IC, attacco IC o cracking IC. Un IC (circuito integrato) è solitamente crittografato quando viene completato in produzione. Un servizio di sblocco IC decrittografa gli IC tramite reverse engineering dei semiconduttori. Quando l’IC viene decrittografato, il programmatore è in grado di leggere la sua programmazione.

8 modi efficaci per sbloccare o decrittografare IC

Gli aggressori possono estrarre informazioni critiche dall’IC o dalla MCU e ottenere il programma attraverso difetti di progettazione del chip o difetti software. È possibile utilizzare metodi tecnici per ottenere queste informazioni. Di seguito sono riportati 8 modi comuni:

1. Attacco software

La tecnica utilizza in genere interfacce di comunicazione del processore e sfrutta protocolli, algoritmi di crittografia o falle di sicurezza in questi algoritmi per eseguire attacchi. Un tipico esempio di attacco software riuscito è l’attacco ai primi microcontrollori della serie ATMEL AT89C. L’attaccante ha sfruttato le lacune nella progettazione della sequenza di cancellazione di questa serie di microchip. Dopo aver cancellato il bit di blocco della crittografia, l’attaccante ha interrotto la successiva operazione di cancellazione dei dati nella memoria del programma on-chip, in modo che il microchip crittografato diventi un microchip non crittografato, quindi utilizzare il programmatore per leggere il programma on-chip.

Per quanto riguarda altri metodi di crittografia, alcune apparecchiature possono essere ricercate e alcuni software possono essere utilizzati per eseguire attacchi software. Recentemente, in Cina è apparso un dispositivo di decrittazione del chip 51 di Kikidi Technology (realizzato da un maestro di Chengdu). Questo decrittatore è principalmente rivolto a SyncMos.Winbond. Ha delle lacune nel processo di produzione e utilizza alcuni programmatori per individuare e inserire byte. Trova se ci sono spazi vuoti continui nel chip con un certo metodo, ovvero trova i byte FFFF continui nel chip, i byte inseriti possono eseguire le istruzioni per inviare il programma sul chip all’esterno del chip, quindi utilizzare il dispositivo decrittografato per intercettare , in modo che il programma all’interno del chip venga decrittografato.

2. Attacco di rilevamento elettronico

Questa tecnica monitora in genere le caratteristiche analogiche di tutte le connessioni di alimentazione e interfaccia del processore durante il normale funzionamento con un’elevata risoluzione temporale e implementa l’attacco monitorando le sue caratteristiche di radiazione elettromagnetica. Poiché il microcontrollore è un dispositivo elettronico attivo, quando esegue istruzioni diverse, il consumo di energia corrispondente cambia di conseguenza.

In questo modo, analizzando e rilevando queste variazioni utilizzando speciali strumenti di misurazione elettronici e metodi statistici matematici, è possibile ottenere informazioni chiave specifiche nel microcontrollore. Per quanto riguarda il programmatore RF, questo principio viene adottato per leggere direttamente il programma nel vecchio MCU crittografato.

3. Tecnologia di generazione di guasti

La tecnica utilizza condizioni operative anomale per danneggiare il processore e quindi fornisce un accesso aggiuntivo per eseguire l’attacco. Gli attacchi di generazione di guasti più ampiamente utilizzati includono picchi di tensione e picchi di clock. Gli attacchi a bassa e alta tensione possono essere utilizzati per disabilitare i circuiti di protezione o forzare il processore a eseguire operazioni errate. Le transizioni di clock possono ripristinare il circuito di protezione senza distruggere le informazioni protette. Le transizioni di alimentazione e di clock possono influire sulla decodifica e sull’esecuzione di singole istruzioni in alcuni processori.

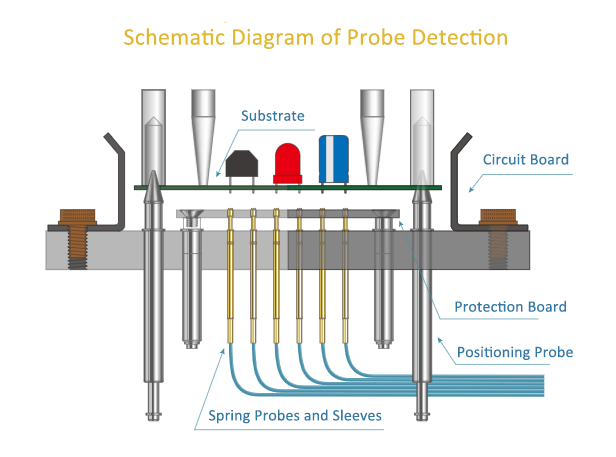

4. Test della sonda

La tecnologia di test delle sonde è ampiamente utilizzata nei test di circuiti integrati (IC) e di schede a circuito stampato (PCB). Possiamo determinare le prestazioni dello sblocco di un IC trasmettendo una corrente e una frequenza dall’oggetto in test a un substrato di test tramite socket o dispositivi di test delle sonde. Inoltre, il cablaggio interno del microcontrollore può essere direttamente esposto per l’osservazione e la decrittazione.

5. Metodo di attacco UV

L’attacco ultravioletto, noto anche come metodo di attacco UV, consiste nell’utilizzare i raggi ultravioletti per irradiare il chip, in modo che il chip crittografato diventi un chip non crittografato, e quindi utilizzare il programmatore per leggere direttamente il programma. Questo metodo è adatto per i chip OTP. Gli ingegneri che lavorano con i microcontrollori sanno che i chip OTP possono essere cancellati solo con la luce ultravioletta. Quindi, per cancellare la crittografia è necessario utilizzare anche i raggi ultravioletti. Attualmente, la maggior parte dei chip OTP prodotti a Taiwan possono essere decrittografati utilizzando questo metodo. Gli interessati possono provarlo o scaricare alcune informazioni tecniche.

Il package del chip OTP ha una finestra di quarzo in metà del package in ceramica. Questo tipo di elemento può essere irradiato direttamente con la luce ultravioletta. Se è confezionato in plastica, è necessario prima aprire il chip ed esporre il wafer prima di utilizzare la luce ultravioletta. Poiché la crittografia di questo chip è relativamente scarsa, la decrittazione non richiede praticamente alcun costo, quindi il prezzo della decrittazione di questo chip sul mercato è molto basso, come la decrittazione SN8P2511 di SONIX e la decrittazione MCU Feiling. Il prezzo è molto basso.

6. Sfruttamento delle vulnerabilità del chip

Molti chip hanno falle nella crittografia quando vengono progettati. Tali chip possono utilizzare falle per attaccare il chip per leggere il codice in memoria, come le falle nel codice del chip menzionate nel nostro articolo precedente, se è possibile trovare il contatto FF come questo Il codice può inserire byte per ottenere la decrittazione.

Un altro è cercare un byte speciale nel codice. Se esiste tale byte, è possibile utilizzare questo byte per esportare il programma. La decrittazione di tali chip utilizza come esempi i chip singoli di Winbond e Xinmao, come la decrittazione W78E516, la decrittazione N79E825, ecc. La decrittazione della serie 51 di ATMEL AT89C51 viene eseguita sfruttando la vulnerabilità del byte del codice.

Inoltre, alcuni chip hanno falle evidenti. Ad esempio, quando un determinato pin viene alimentato dopo la crittografia, il chip crittografato diventa un chip non crittografato. Poiché ciò riguarda un produttore nazionale di chip singoli, il nome non è elencato.

Attualmente, i decrittatori di chip che si possono vedere sul mercato sfruttano tutti le falle del chip o del programma per ottenere la decrittazione. Tuttavia, la decrittazione che si può acquistare all’esterno risolve praticamente pochissimi modelli, perché generalmente le società di decrittazione non pubblicano o trasferiscono le cose fondamentali all’esterno. Per facilitare la decrittazione, la società di decrittazione utilizzerà il proprio strumento di decrittazione.

7. Metodo di recupero della fusione di crittografia FIB

Questo metodo è adatto a molti chip con crittografia a fusione. Il chip più rappresentativo è il metodo di decrittazione MSP430 di TI, perché l’MSP430 deve bruciare il fusibile quando crittografa. Quindi, finché il fusibile può essere ripristinato, diventerà un chip non crittografato, come MSP430F1101A, MSP430F149, MSP430F425, ecc. Generalmente, le società di decrittazione utilizzano sonde per collegare i bit del fusibile. Alcune persone, perché non hanno troppi dispositivi di decrittazione, devono essere modificate da altre società di modifica di circuiti semiconduttori.

Generalmente, è possibile utilizzare FIB (Focused Ion Beam) per collegare la linea o ripristinare la linea con apparecchiature laser modificate. Ci sono molte apparecchiature di seconda mano in Cina e il prezzo è molto economico. Alcune potenti società di decrittazione hanno equipaggiato le proprie apparecchiature. Questo metodo non è un buon metodo perché richiede apparecchiature e materiali di consumo, ma se non esiste un metodo migliore per molti chip, questo metodo è necessario per essere raggiunto.

8. Il metodo di modifica della linea crittografata

Attualmente, i chip CPLD e DSP sul mercato sono complessi nel design e hanno elevate prestazioni di crittografia. È difficile decrittografarli utilizzando il metodo di cui sopra. Pertanto, è necessario analizzare la struttura del chip, quindi trovare il circuito di crittografia, quindi utilizzare il circuito del chip per modificare l’apparecchiatura. Apportare alcune modifiche al circuito del chip, rendere il circuito di crittografia non valido e rendere il DSP o il CPLD crittografato un chip non crittografato in modo che il codice possa essere letto. Ad esempio, la decrittazione di TMS320LF2407A, la decrittazione di TMS320F28335, la decrittazione di TMS320F2812 utilizza questo metodo.

Servizio di sblocco IC

Forniamo servizi professionali di sblocco IC. Il codice del programma viene estratto da chip embedded come DSP, ARM e MCU e lo schema elettrico e il file PCB vengono estratti mappando la scheda del circuito PCB. Dopo aver ottenuto il programma del chip e lo schema elettrico del PCB, è possibile eseguire analisi e ricerche per lo sviluppo secondario.

Per servizi di decrittazione di livello aziendale, si prega di contattare:

Ingegnere principale:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com

Supporto di emergenza: +86-157-9847-6858