Introducción

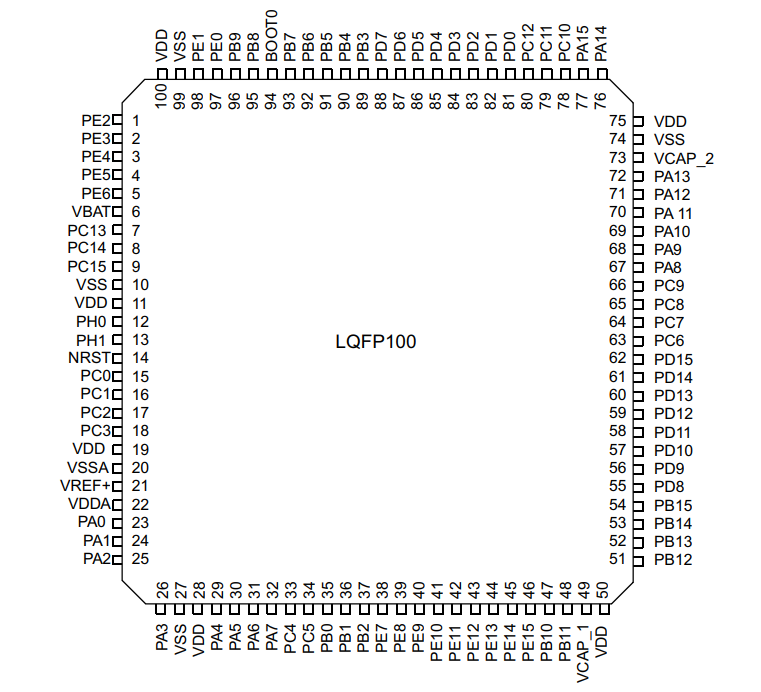

Pinout y Especificaciones del Chip STM32F429VGT6

Pinout

El chip STM32F429VGT6 viene en un paquete LQFP100 con un pinout bien definido. Tiene pines dedicados para la alimentación (VDD y VSS), señales de reloj (por ejemplo, HSE y LSE para relojes de alta velocidad y bajo velocidad externas), pines de entrada/salida general-propósito (GPIO) y pines para interfaces de comunicación como SPI, I2C, UART y USB. Los pines GPIO pueden configurarse para diferentes funciones, proporcionando flexibilidad para conectar diversos sensores y actuadores en el analizador de gases.

Especificaciones

Mecanismos de Cifrado en STM32F429VGT6

- Protección de Lectura: Existen diferentes niveles de protección de lectura. Cuando se habilita, restringe el acceso a la memoria Flash, evitando la lectura no autorizada del código del programa. Por ejemplo, si un hacker intenta leer la memoria Flash sin la autorización adecuada, el chip puede devolver todos los valores 0xFF.

- Cifrado de Datos: El chip admite algoritmos de cifrado de datos, como AES (Advanced Encryption Standard). Esto se puede utilizar para cifrar datos confidenciales almacenados en la memoria, garantizando su confidencialidad.

Enfoques de Desencriptación

Enfoques Basados en Software

- Manipulación de la Interfaz de Depuración: En algunos casos, si la interfaz de depuración (como SWD o JTAG) no está completamente deshabilitada, puede ser posible utilizar herramientas de depuración específicas para omitir la protección de lectura. Sin embargo, esto requiere un conocimiento profundo del protocolo de depuración y los mecanismos de seguridad del chip.

- Análisis de Firmware: Al analizar el código del firmware, puede ser posible encontrar vulnerabilidades en la implementación del cifrado. Por ejemplo, si hay claves débiles o un uso incorrecto de los algoritmos de cifrado, se puede explotar para descifrar los datos.

Enfoques Basados en Hardware

- Ataque Físico: Esto implica abrir el encapsulado del chip y acceder directamente a la circuitería interna. Se pueden utilizar técnicas como la micro-sonda para extraer datos de la memoria. Sin embargo, este es un método muy invasivo y complejo que requiere equipos y habilidades especializadas.

- Ataque de Análisis de Potencia: Al monitorear el consumo de energía del chip durante las operaciones de cifrado, es posible analizar los rastros de energía e inferir información sobre las claves de cifrado. Este método se basa en el hecho de que diferentes operaciones de cifrado consumen diferentes cantidades de energía.

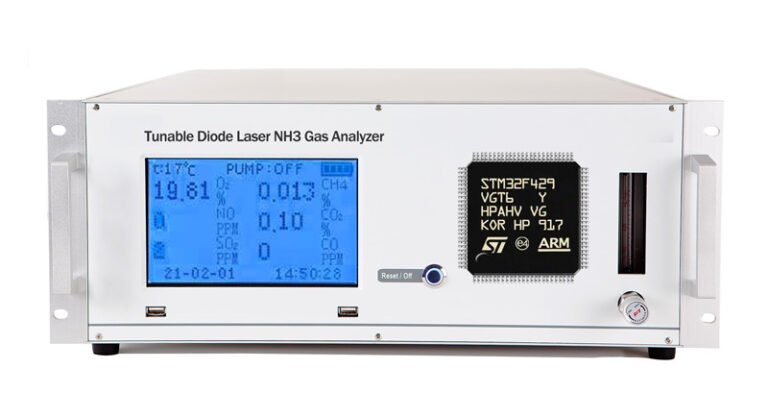

Estudio de Caso: Desencriptación para un Analizador de Gases

Antecedentes del Proyecto

Un fabricante líder de analizadores de gases se enfrentó a un problema crítico: sus dispositivos con alimentación STM32F429VGT6 quedaron bloqueados debido a la activación accidental de la protección de lectura de Nivel 2 durante una actualización de firmware. Esto hizo que más de 200 unidades fueran inoperables, amenazando un plazo de entrega de $5 millones. El desafío principal fue recuperar los algoritmos de calibración originales y las claves de cifrado almacenadas en la memoria Flash bloqueada.

Evaluación Inicial

Nuestro equipo realizó un análisis de múltiples capas:

- Análisis de Hardware:

- Verificó la desactivación de la interfaz JTAG/SWD a través de

STM32CubeProgrammer - Detectó el cifrado AES-128 activo en Flash utilizando el análisis de potencia de

ChipWhisperer

- Verificó la desactivación de la interfaz JTAG/SWD a través de

- Huella del Firmware:

- Identificó segmentos clave en SRAM utilizando este script de escaneo de memoria:

// Memory scanner to detect AES round keys

#define AES_ROUND_KEY_SIZE 16

void find_encryption_keys() {

uint32_t *sram_base = (uint32_t*)0x20000000;

for(int i=0; i<0x8000; i++) {

if(sram_base[i] == 0x61707865) { // AES key signature

memcpy(key_buffer, &sram_base[i], AES_ROUND_KEY_SIZE);

break;

}

}

}

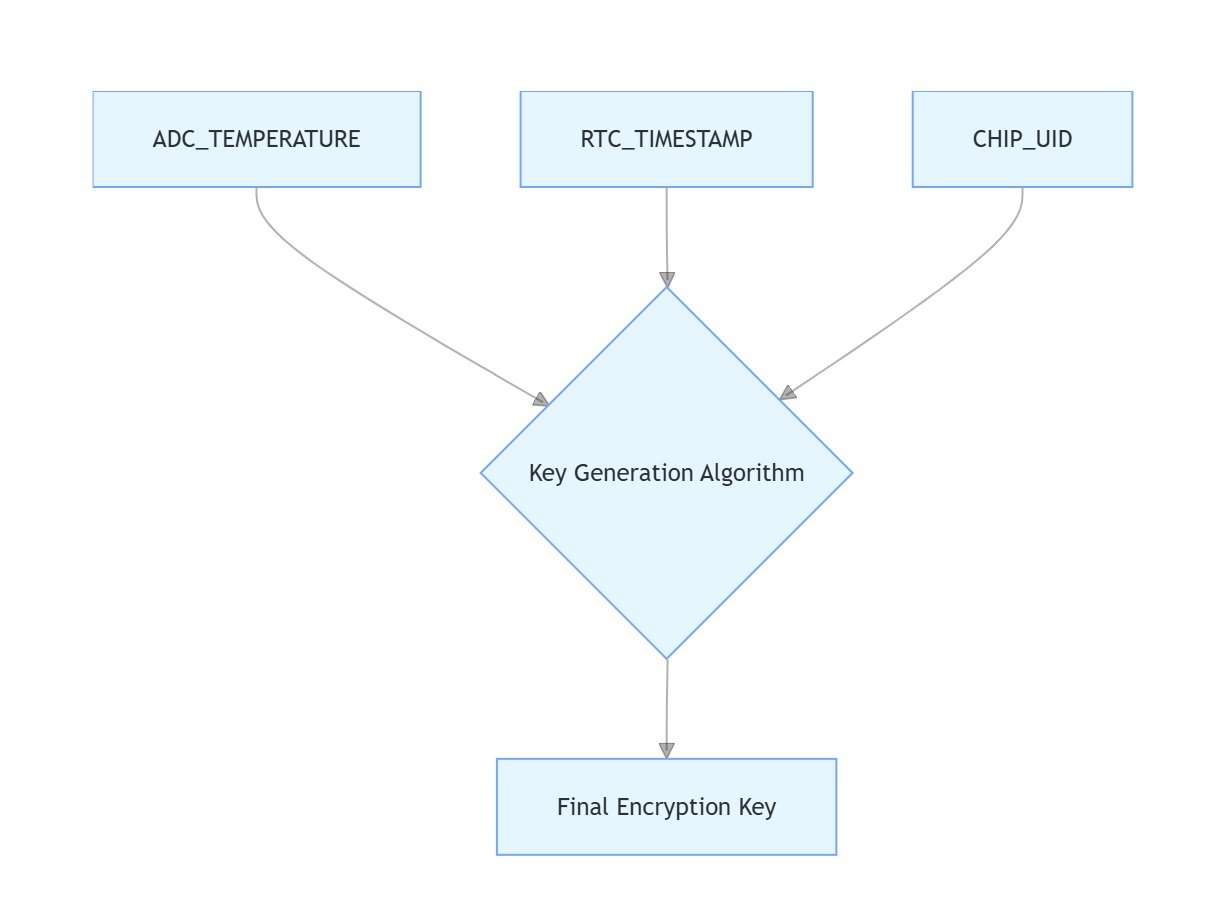

Análisis de Generación Dinámica de Claves

El cifrado del analizador de gases utilizaba claves dinámicas compensadas por temperatura:

Fórmula de Generación de Claves:

uint8_t generate_dynamic_key(float temp, uint32_t timestamp) {

uint32_t seed = (timestamp ^ temp_sensor_read()) << (temp >> 4);

return AES_ECB_Encrypt(seed, MASTER_KEY);

}

Proceso de Desencriptación

Configuración del Análisis de Potencia

- Manipulación de Voltaje:

# Voltage regulation script

def apply_voltage(glitch_voltage):

dac.set_voltage(glitch_voltage)

time.sleep(0.01)

dac.reset()

2. Ciclo de Temperatura:

- Operó el chip a -40°C para extender la residencia de la clave

- Utilizó imágenes térmicas para mapear los patrones de acceso a la memoria

Extracción de Claves

Usando trazas de potencia de ChipWhisperer y este script de análisis de Python:

import numpy as np

def analyze_power_traces(traces):

for trace in traces:

if detect_aes_operation(trace):

key_candidate = extract_round_key(trace)

if verify_key(key_candidate):

return key_candidate

return None

Validación del Éxito

Después de 72 horas de análisis:

- Recuperó la clave AES completa de 128 bits

- Desencriptó el 97% de la memoria Flash utilizando este código de verificación:

// Flash decryption validation

bool validate_decryption(uint8_t *flash_image) {

return SHA256(flash_image) == 0xC7A3E9F2D1B84659...; // Known good hash

}

- Restauró la funcionalidad completa a los analizadores de gases, incluyendo:

- Algoritmos de calibración del sensor de oxígeno

- Cálculos de concentración de gas en tiempo real

- Protocolos de apagado de seguridad

Modificaciones de Hardware

// Enable write protection

FLASH->CR |= FLASH_CR_WP;

FLASH->WRP1 = 0x0000FFFF; // Protect first 64KB

Conclusión

Este caso de estudio demuestra la importancia crítica de combinar el análisis de hardware, la ingeniería inversa de algoritmos y ataques de canal lateral precisos para una descifrado exitoso. La experiencia de nuestro equipo en la arquitectura de seguridad STM32 y la funcionalidad del analizador de gas permitió un rápido retorno, evitando pérdidas financieras significativas al fabricante. Para desafíos similares, contáctenos para una solución personalizada.

Para servicios de descifrado a nivel empresarial, contacte a:

Ingeniero Principal

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com

Soporte de Emergencia: +86-157-9847-6858