Introducción

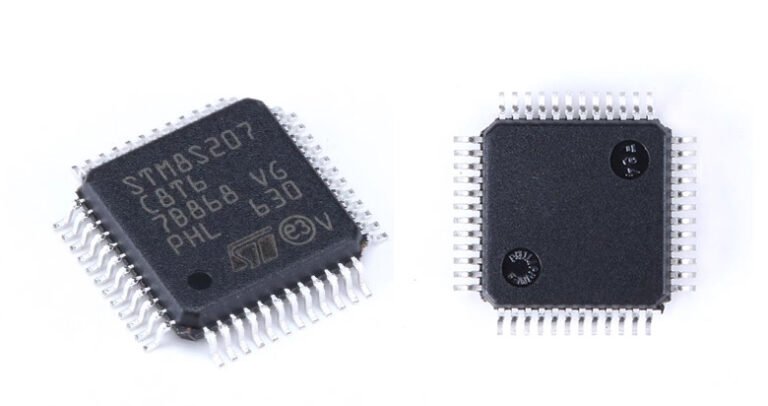

En una era en la que los sistemas de control industrial (SCI) forman el pilar de la infraestructura global, el microcontrolador STM8S207C8 sirve como un centinela silencioso en millones de aplicaciones críticas, desde redes inteligentes hasta automatización de fabricación. Sin embargo, sus robustas características de seguridad, incluyendo la encriptación AES-128 y la protección de lectura a nivel de hardware, han creado un paradoja no intencionada: mientras protegen las operaciones, también atrapan a los sistemas heredados en una encrucijada de obsolescencia.

Visión general técnica

- 64KB de memoria Flash

- Velocidad de reloj de 16 MHz

- ADC de 10 bits con 3 canales

- Encriptación de hardware AES-128

- Protección de lectura de dos niveles

Análisis de hardware

Identificación de pines

Pines críticos para vectores de ataque:

| Pin | Name | Function | Attack Potential |

|---|---|---|---|

| 1 | PC7 | SWIM | Debug interface |

| 6 | BOOT1 | Boot Mode | Bootloader activation |

| 18 | NRST | Reset | Voltage glitching |

| 19 - 20 | PH0/PH1 | UART2 | Protocol analysis |

Mapa de memoria

// Flash memory layout

#define FLASH_BASE 0x800000

#define APPLICATION_AREA 0x0000-0xF000

#define SECURITY_AREA 0xF000-0xFFFF

Evaluación de seguridad

Capas de protección

Protección de lectura:

// Factory default configuration

FLASH->OPTR = 0x0000; // Level 0 protection

Cifrado AES-128:

void secure_boot() {

AES_Init();

AES_Decrypt(FLASH_BASE, SRAM_BUFFER);

JumpToApplication(SRAM_BUFFER);

}

Análisis de Vulnerabilidades

- Derivación débil de claves a partir de valores ADC

- Implementación insegura del cargador de arranque

- Interfaz de depuración no protegida en unidades de producción

Enfoque de Ingeniería Inversa

Extracción de Firmware

# JTAG dump script

def jtag_dump(address, length):

data = []

for i in range(length):

data.append(jtag_read_byte(address + i))

return bytes(data)

Recuperación de Claves

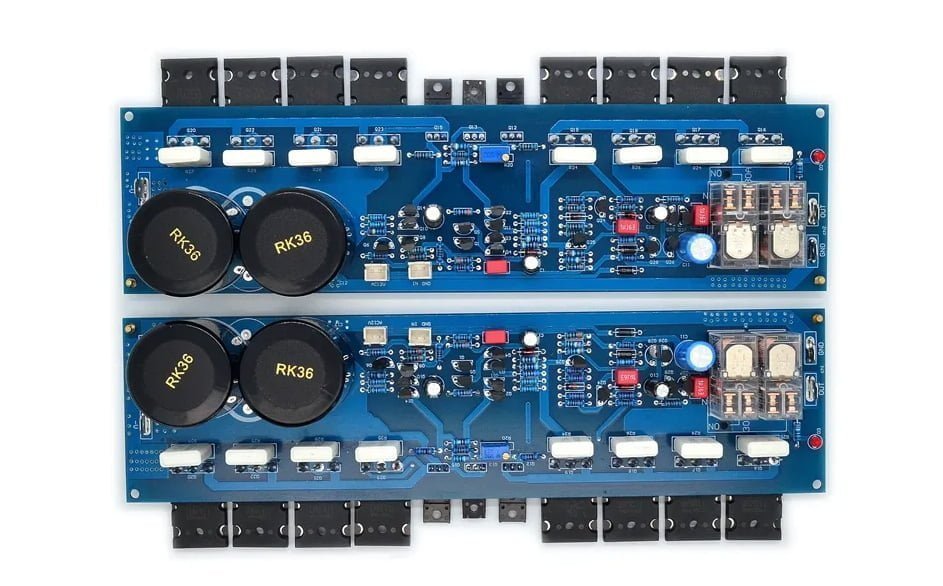

Estudio de Caso: Modernización de Sistema de Automatización

Desafío

- Sistema: 200+ unidades de control de movimiento con STM8S207C8

- Problema: Componentes obsoletos que requieren actualización de firmware

- Objetivo: Recuperar algoritmos de control sin código fuente

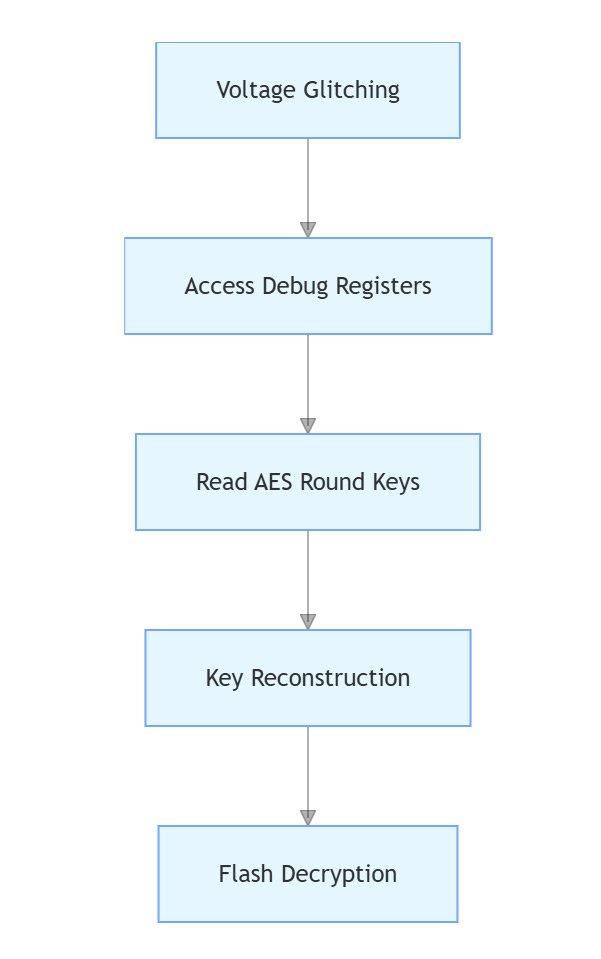

Estrategia de Ejecución

- Ataque Físico:

- Aplicado glitches de 1.8V durante la secuencia de reinicio

- Acceso a registros de depuración utilizando ST-LINK modificado

- Análisis de Software:

// Decryption validation code

bool validate_decryption() {

uint32_t crc = calculate_crc(decrypted_data);

return crc == *(uint32_t*)FLASH_BASE;

}

Recomendaciones de Mitigación

Mejoras de Seguridad

// Secure key generation

void generate_session_key() {

uint8_t temp = ADC1->DR;

uint32_t timestamp = RTC->CNT;

session_key = SHA256(temp ^ timestamp);

}

Mejoras del Proceso

- Autenticación de doble canal

- Randomización dinámica de memoria

- Caducidad de clave basada en tiempo

Conclusión

Este estudio de caso demuestra la importancia crítica de combinar el análisis de hardware, la ingeniería inversa de algoritmos y los ataques de canal lateral precisos para la descifración exitosa. La experiencia de nuestro equipo en la arquitectura de seguridad STM32 y la funcionalidad del analizador de gas permitió un rápido desarrollo, evitando a la empresa una pérdida financiera significativa. Para desafíos similares, póngase en contacto con nosotros para una solución a medida.

Para servicios de descifrado de nivel empresarial

Ingeniero Principal:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com

Soporte de Emergencia: +86-157-9847-6858