¿Qué es el desbloqueo IC?

El desbloqueo de circuitos integrados también se conoce como descifrado, ataque o craqueo de circuitos integrados. Los circuitos integrados suelen estar cifrados cuando se terminan de fabricar. Un servicio de desbloqueo de circuitos integrados descifra los circuitos mediante ingeniería inversa de semiconductores. Cuando se descifra el circuito integrado, el programador puede leer su programación.

8 formas eficaces para desbloquear o descifrar IC

Los atacantes pueden extraer información crítica del IC o MCU y obtener el programa a través de fallos en el diseño del chip o defectos del software. Se pueden utilizar métodos técnicos para obtener esta información. A continuación se indican ocho formas habituales de hacerlo:

1. Ataque de software

Esta técnica suele utilizar interfaces de comunicación del procesador y explota protocolos, algoritmos de cifrado o agujeros de seguridad en estos algoritmos para llevar a cabo los ataques. Un ejemplo típico de ataque de software exitoso es el ataque a los primeros microcontroladores de la serie ATMEL AT89C. El atacante aprovechó las lagunas en el diseño de la secuencia de operaciones de borrado de esta serie de microordenadores de un solo chip. Tras borrar el bit de bloqueo de cifrado, el atacante detuvo la siguiente operación de borrado de los datos de la memoria del programa en chip, de modo que el microordenador de un solo chip cifrado se convirtió en un microordenador de un solo chip sin cifrar, y luego utilizó el programador para leer el programa en chip.

En cuanto a otros métodos de cifrado, se pueden investigar algunos equipos y se puede utilizar algún software para realizar ataques de software. Recientemente, ha aparecido en China un dispositivo de descifrado de chips Kikidi Technology 51 (fabricado por un maestro en Chengdu). Este descifrador está dirigido principalmente a SyncMos.Winbond. Tiene lagunas en el proceso de producción y utiliza algunos programadores para localizar e insertar bytes. Busca si hay vacantes continuas en el chip mediante un método determinado, es decir, busca los bytes FFFF continuos en el chip, los bytes insertados pueden ejecutar las instrucciones para enviar el programa del chip al fuera del chip y, a continuación, utilizar el dispositivo descifrado para interceptar, de modo que el programa dentro del chip se descifre.

2. Ataque de detección electrónica

Esta técnica suele supervisar las características analógicas de todas las conexiones de alimentación e interfaz del procesador durante el funcionamiento normal con una alta resolución temporal, y lleva a cabo el ataque supervisando sus características de radiación electromagnética. Dado que el microcontrolador es un dispositivo electrónico activo, cuando ejecuta diferentes instrucciones, el consumo de energía correspondiente también cambia en consecuencia.

De esta manera, al analizar y detectar estos cambios utilizando instrumentos de medición electrónicos especiales y métodos matemáticos estadísticos, se puede obtener información clave específica del microcontrolador. En cuanto al programador de RF, puede leer directamente el programa en la antigua MCU cifrada, por lo que se adopta este principio.

3. Tecnología de generación de fallas

La técnica utiliza condiciones de funcionamiento anormales para provocar un fallo en el procesador y, a continuación, proporciona acceso adicional para llevar a cabo el ataque. Los ataques generadores de fallos más utilizados incluyen sobrecargas de tensión y sobrecargas de reloj. Los ataques de baja tensión y alta tensión pueden utilizarse para desactivar los circuitos de protección u obligar al procesador a realizar operaciones erróneas. Los transitorios de reloj pueden restablecer el circuito de protección sin destruir la información protegida. Los transitorios de alimentación y reloj pueden afectar a la decodificación y ejecución de instrucciones individuales en algunos procesadores.

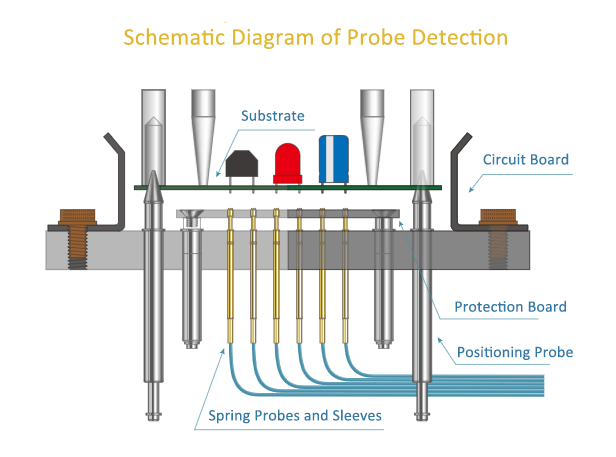

4. Prueba de ensayo

La tecnología de prueba con sondas se utiliza ampliamente en las pruebas de circuitos integrados (IC) y placas de circuito impreso (PCB). Podemos determinar el rendimiento del desbloqueo de IC transmitiendo una corriente y una frecuencia desde el objeto de prueba a un sustrato de prueba a través de zócalos o accesorios de sonda. Además, el cableado interno del microcontrolador puede exponerse directamente para su observación y descifrado.

5. Método de ataque UV

El ataque ultravioleta, también conocido como método de ataque UV, consiste en utilizar rayos ultravioleta para irradiar el chip, de modo que el chip cifrado se convierta en un chip sin cifrar, y luego utilizar el programador para leer directamente el programa. Este método es adecuado para chips OTP. Los ingenieros que trabajan con microordenadores de un solo chip saben que los chips OTP solo se pueden borrar con luz ultravioleta. Por lo tanto, para borrar el cifrado también es necesario utilizar rayos ultravioleta. En la actualidad, la mayoría de los chips OTP fabricados en Taiwán se pueden descifrar utilizando este método. Aquellos que estén interesados pueden probarlo o descargar información técnica al respecto.

El paquete del chip OTP tiene una ventana de cuarzo en la mitad del paquete cerámico. Este tipo de cosas se pueden irradiar directamente con luz ultravioleta. Si está encapsulado en plástico, primero hay que abrir el chip y exponer la oblea antes de utilizar la luz ultravioleta. Dado que el cifrado de este chip es relativamente deficiente, el descifrado básicamente no requiere ningún coste, por lo que el precio del descifrado de este chip en el mercado es muy barato, como el descifrado SN8P2511 de SONIX y el descifrado Feiling MCU. El precio es muy barato.

6. Aprovechamiento de las vulnerabilidades de los chips

Muchos chips tienen lagunas de cifrado cuando se diseñan. Estos chips pueden utilizar dichas lagunas para atacar el chip y leer el código de la memoria, como las lagunas en el código del chip mencionadas en nuestro artículo anterior. Si se encuentra el contacto FF como este, el código puede insertar bytes para lograr el descifrado.

Otra es buscar un byte especial en el código. Si existe dicho byte, puede utilizarlo para exportar el programa. Este tipo de descifrado de chips toma como ejemplo los chips únicos de Winbond y Xinmao, como el descifrado W78E516, el descifrado N79E825, etc. El descifrado AT89C51 de la serie 51 de ATMEL se descifra aprovechando la vulnerabilidad del byte del código.

Además, algunos chips tienen lagunas evidentes. Por ejemplo, cuando se activa un determinado pin después del cifrado, el chip cifrado se convierte en un chip sin cifrar. Dado que se trata de un fabricante nacional de chips únicos, no se indica el nombre.

En la actualidad, los descifradores de chips que se pueden ver en el mercado aprovechan las lagunas del chip o del programa para lograr el descifrado. Sin embargo, el descifrado que se puede comprar fuera tiene básicamente muy pocos modelos que se pueden resolver, ya que, por lo general, las empresas de descifrado no publican ni transfieren los elementos fundamentales al mundo exterior. Para facilitar el descifrado, la empresa de descifrado utilizará su propia herramienta de descifrado.

7. Método de fusible de cifrado de recuperación FIB

Este método es adecuado para muchos chips con cifrado por fusible. El chip más representativo es el método de descifrado MSP430 de TI, ya que el MSP430 necesita quemar el fusible al cifrar. Por lo tanto, siempre que se pueda restaurar el fusible, se convertirá en un chip sin cifrado, como MSP430F1101A, MSP430F149, MSP430F425, etc. Por lo general, las empresas de descifrado utilizan sondas para conectar los bits del fusible. Algunas personas, debido a que no disponen de demasiados dispositivos de descifrado, necesitan que otras empresas de modificación de circuitos semiconductores realicen las modificaciones necesarias.

Por lo general, se puede utilizar FIB (Focused Ion Beam, haz de ionen focalizado). equipo para conectar la línea o restaurarla con un equipo especial modificado con láser. En China hay muchos equipos de segunda mano y el precio es muy barato. Algunas empresas de descifrado potentes han equipado sus propios equipos. Este método no es muy adecuado, ya que requiere equipos y consumibles, pero si no hay un método mejor para muchos chips, es necesario recurrir a él.

8. El método para modificar la línea cifrada

En la actualidad, los chips CPLD y DSP disponibles en el mercado tienen un diseño complejo y un alto rendimiento de cifrado. Es difícil descifrarlos utilizando el método anterior. Por lo tanto, es necesario analizar la estructura del chip, encontrar el circuito de cifrado y, a continuación, utilizar el circuito del chip para modificar el equipo. Realizar algunas modificaciones en el circuito del chip, invalidar el circuito de cifrado y convertir el DSP o CPLD cifrado en un chip sin cifrar para que se pueda leer el código. El descifrado de TMS320LF2407A, TMS320F28335 y TMS320F2812 se realiza utilizando este método.

Servicio de desbloqueo de IC

Ofrecemos servicios profesionales de desbloqueo de circuitos integrados. El código del programa se extrae de chips integrados como DSP, ARM y MCU, y el diagrama del circuito y el archivo PCB se extraen mediante el mapeo de la placa de circuito PCB. Una vez obtenidos el programa del chip y el diagrama del circuito PCB, se pueden llevar a cabo análisis e investigaciones para el desarrollo secundario.

Para servicios de descifrado a nivel empresarial, póngase en contacto con:

Ingeniero principal:

Dr. Billy Zheng

Tecnología PCB Well

Done billy@reversepcb.com Asistencia

de emergencia: +86-157-9847-6858