Introdução

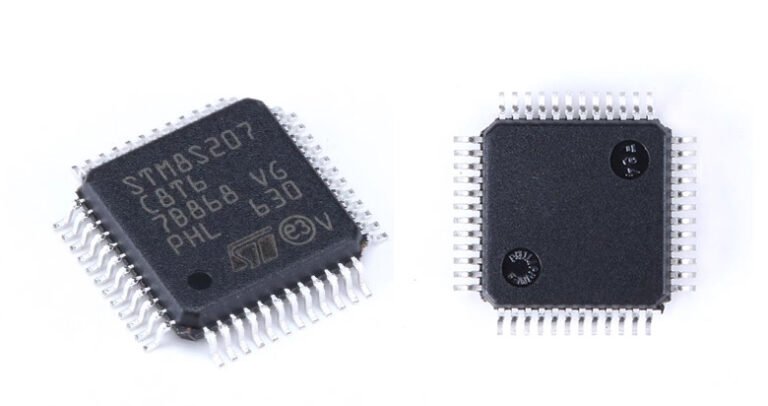

Em uma era em que os sistemas de controle industrial (ICS) formam a espinha dorsal da infraestrutura global, o microcontrolador STM8S207C8 atua como um sentinela silencioso em milhões de aplicações críticas — desde redes inteligentes até automação industrial. No entanto, seus recursos de segurança robustos, incluindo criptografia AES-128 e proteção contra leitura em nível de hardware, criaram um paradoxo indesejado: ao mesmo tempo em que protegem as operações, eles também prendem os sistemas legados em um dilema de obsolescência.

Este artigo documenta uma campanha inovadora de engenharia reversa para violar as defesas do STM8S207C8, desbloqueando o firmware para modernização sem comprometer a integridade do sistema. Com base em ataques avançados de hardware, análise criptográfica e estudos de caso industriais do mundo real, revelamos vulnerabilidades em sua arquitetura de segurança e demonstramos como superá-las — capacitando os engenheiros a preparar seus sistemas para o futuro em um cenário de ameaças cada vez mais hostil.

Visão geral técnica

- 64 KB de memória Flash

- Velocidade de clock de 16 MHz

- ADC de 10 bits com 3 canais

- Criptografia de hardware AES-128

- Proteção contra leitura de dois níveis

Análise de hardware

Identificação da pinagem

Pinos críticos para vetores de ataque:

| Pin | Name | Function | Attack Potential |

|---|---|---|---|

| 1 | PC7 | SWIM | Debug interface |

| 6 | BOOT1 | Boot Mode | Bootloader activation |

| 18 | NRST | Reset | Voltage glitching |

| 19 - 20 | PH0/PH1 | UART2 | Protocol analysis |

Mapa de Memória

// Flash memory layout

#define FLASH_BASE 0x800000

#define APPLICATION_AREA 0x0000-0xF000

#define SECURITY_AREA 0xF000-0xFFFF

Avaliação de segurança

Camadas de proteção

Proteção contra leitura:

// Factory default configuration

FLASH->OPTR = 0x0000; // Level 0 protection

Criptografia AES-128:

void secure_boot() {

AES_Init();

AES_Decrypt(FLASH_BASE, SRAM_BUFFER);

JumpToApplication(SRAM_BUFFER);

}

Análise de vulnerabilidade

- Derivação fraca de chaves a partir de valores ADC

- Implementação insegura do bootloader

- Interface de depuração desprotegida em unidades de produção

Abordagem de Engenharia Reversa

Extração de firmware

# JTAG dump script

def jtag_dump(address, length):

data = []

for i in range(length):

data.append(jtag_read_byte(address + i))

return bytes(data)

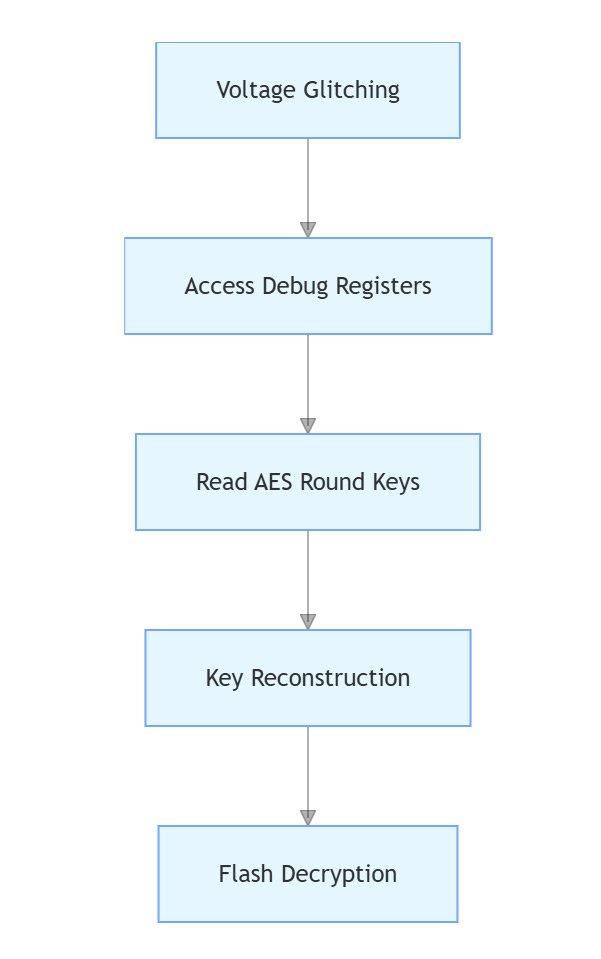

Recuperação de chaves

Estudo de caso: Modernização do sistema de automação

Desafio

- Sistema: Mais de 200 unidades de controle de movimento com STM8S207C8

- Problema: Componentes em fim de vida que requerem atualização de firmware

- Objetivo: Recuperar algoritmos de controle sem código-fonte

Estratégia de execução

- Ataque físico:

- Aplicou falhas de 1,8 V durante a sequência de reinicialização

- Acessou registros de depuração usando ST-LINK modificado

- Análise de software:

// Decryption validation code

bool validate_decryption() {

uint32_t crc = calculate_crc(decrypted_data);

return crc == *(uint32_t*)FLASH_BASE;

}

Recomendações de mitigação

Aprimoramentos de segurança

// Secure key generation

void generate_session_key() {

uint8_t temp = ADC1->DR;

uint32_t timestamp = RTC->CNT;

session_key = SHA256(temp ^ timestamp);

}

Melhorias nos processos

- Autenticação de canal duplo

- Randomização dinâmica da memória

- Expiração da chave com base no tempo

Conclusão

Este estudo de caso demonstra a importância crítica de combinar análise de hardware, engenharia reversa de algoritmos e ataques precisos de canal lateral para uma descriptografia bem-sucedida. A experiência da nossa equipe em arquitetura de segurança STM32 e funcionalidade de analisador de gás permitiu uma resposta rápida, poupando o fabricante de uma perda financeira significativa. Para desafios semelhantes, entre em contato conosco para obter uma solução personalizada.

Para serviços de descriptografia de nível empresarial, entre em contato com:

Engenheiro principal:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com Suporte

de emergência: +86-157-9847-6858