Introdução

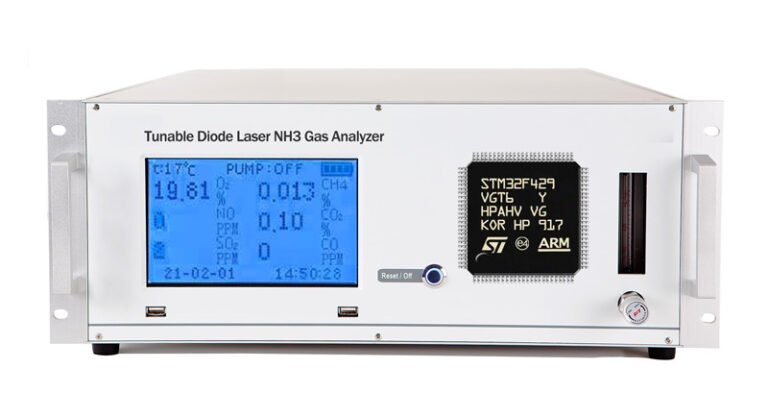

O STM32F429VGT6, um microcontrolador de alto desempenho da STMicroelectronics, é amplamente utilizado em analisadores de gás. Esses analisadores desempenham um papel crucial em vários setores, como monitoramento ambiental, segurança industrial e aplicações médicas, medindo com precisão a composição dos gases. No entanto, os mecanismos de criptografia implementados no STM32F429VGT6 podem, às vezes, representar desafios, especialmente quando é necessária a recuperação de dados ou a modificação do sistema.

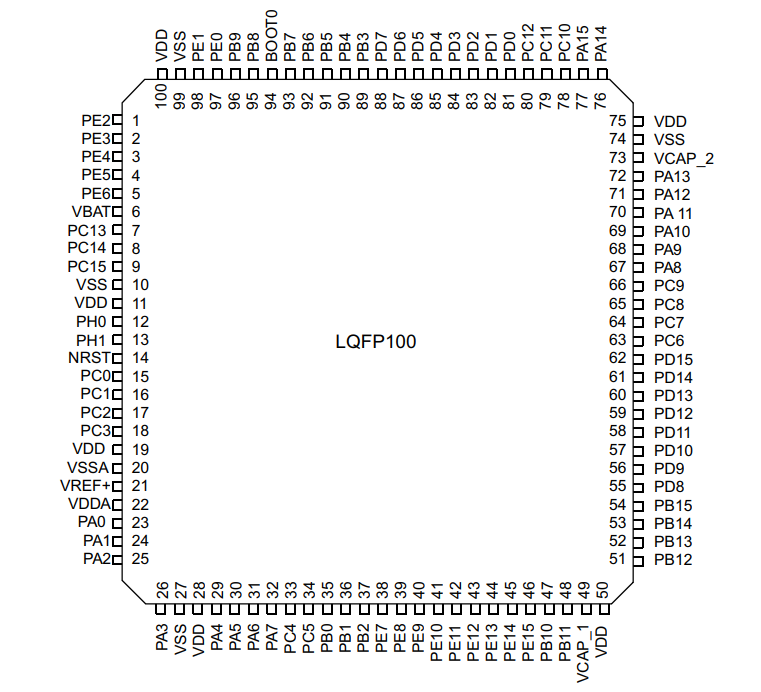

Pinagem e especificações do chip STM32F429VGT6

Pinagem

O STM32F429VGT6 vem em um pacote LQFP100 com uma pinagem bem definida. Possui pinos dedicados à alimentação (VDD e VSS), sinais de clock (por exemplo, HSE e LSE para clocks externos de alta e baixa velocidade), pinos de entrada/saída de uso geral (GPIO) e pinos para interfaces de comunicação como SPI, I2C, UART e USB. Os pinos GPIO podem ser configurados para diferentes funções, proporcionando flexibilidade na conexão de vários sensores e atuadores no analisador de gás.

Especificações

- Núcleo: Baseia-se no núcleo ARM Cortex – M4 com uma unidade de ponto flutuante (FPU), que permite o processamento de dados em alta velocidade e a execução de algoritmos complexos. O núcleo pode operar a uma frequência máxima de 180 MHz, fornecendo potência de computação suficiente para a análise de gases em tempo real.

- Memória: O chip possui 1 MB de memória Flash para armazenamento de programas e 256 KB de SRAM para armazenamento de dados. Essa grande capacidade de memória permite a implementação de algoritmos complexos de análise de gases e o armazenamento de dados de calibração.

- Periféricos: Inclui um rico conjunto de periféricos, como conversores analógico-digitais (ADCs), conversores digital-analógicos (DACs), temporizadores e controladores DMA. Os ADCs podem ser usados para converter sinais analógicos de sensores (por exemplo, de sensores de gás) em valores digitais para processamento posterior, enquanto os DACs podem ser usados para emitir sinais de controle.

Mecanismos de criptografia no STM32F429VGT6

- Proteção contra leitura: Existem diferentes níveis de proteção contra leitura. Quando ativada, ela restringe o acesso à memória Flash, impedindo a leitura não autorizada do código do programa. Por exemplo, se um hacker tentar ler a memória Flash sem a devida autorização, o chip poderá retornar todos os valores 0xFF.

- Criptografia de dados: O chip suporta algoritmos de criptografia de dados, como AES (Advanced Encryption Standard). Isso pode ser usado para criptografar dados confidenciais armazenados na memória, garantindo sua confidencialidade.

Abordagens de descriptografia

Abordagens baseadas em software

- Manipulação da interface de depuração: Em alguns casos, se a interface de depuração (como SWD ou JTAG) não estiver completamente desativada, pode ser possível usar ferramentas de depuração específicas para contornar a proteção contra leitura. No entanto, isso requer um profundo conhecimento do protocolo de depuração e dos mecanismos de segurança do chip.

- Análise de firmware: Ao analisar o código do firmware, pode ser possível encontrar vulnerabilidades na implementação da criptografia. Por exemplo, se houver chaves fracas ou uso inadequado de algoritmos de criptografia, isso pode ser explorado para descriptografar os dados.

Abordagens baseadas em hardware

- Ataque físico: envolve abrir o pacote do chip e acessar diretamente os circuitos internos. Técnicas como micro-sondagem podem ser usadas para extrair dados da memória. No entanto, esse é um método muito invasivo e complexo, que requer equipamentos e habilidades especializadas.

- Ataque de análise de energia: Ao monitorar o consumo de energia do chip durante as operações de criptografia, é possível analisar os traços de energia e inferir informações sobre as chaves de criptografia. Esse método se baseia no fato de que diferentes operações de criptografia consomem diferentes quantidades de energia.

Estudo de caso: Descriptografia para um analisador de gás

Contexto do projeto

Um fabricante líder de analisadores de gás enfrentou um problema crítico: seus dispositivos equipados com STM32F429VGT6 ficaram bloqueados devido à ativação acidental da proteção de leitura de nível 2 durante uma atualização de firmware. Isso tornou mais de 200 unidades inoperantes, ameaçando um prazo de entrega de US$ 5 milhões. O principal desafio era recuperar os algoritmos de calibração originais e as chaves de criptografia armazenadas na memória Flash bloqueada.

Avaliação inicial

Nossa equipe realizou uma análise em várias camadas:

- Análise de hardware:

- Desativação verificada da interface JTAG/SWD via

STM32CubeProgrammer - Detectada criptografia AES-128 ativa no Flash usando

ChipWhispereranálise de energia

- Desativação verificada da interface JTAG/SWD via

- Pegada do firmware:

- Identificados segmentos-chave na SRAM usando este script de varredura de memória:

// Memory scanner to detect AES round keys

#define AES_ROUND_KEY_SIZE 16

void find_encryption_keys() {

uint32_t *sram_base = (uint32_t*)0x20000000;

for(int i=0; i<0x8000; i++) {

if(sram_base[i] == 0x61707865) { // AES key signature

memcpy(key_buffer, &sram_base[i], AES_ROUND_KEY_SIZE);

break;

}

}

}

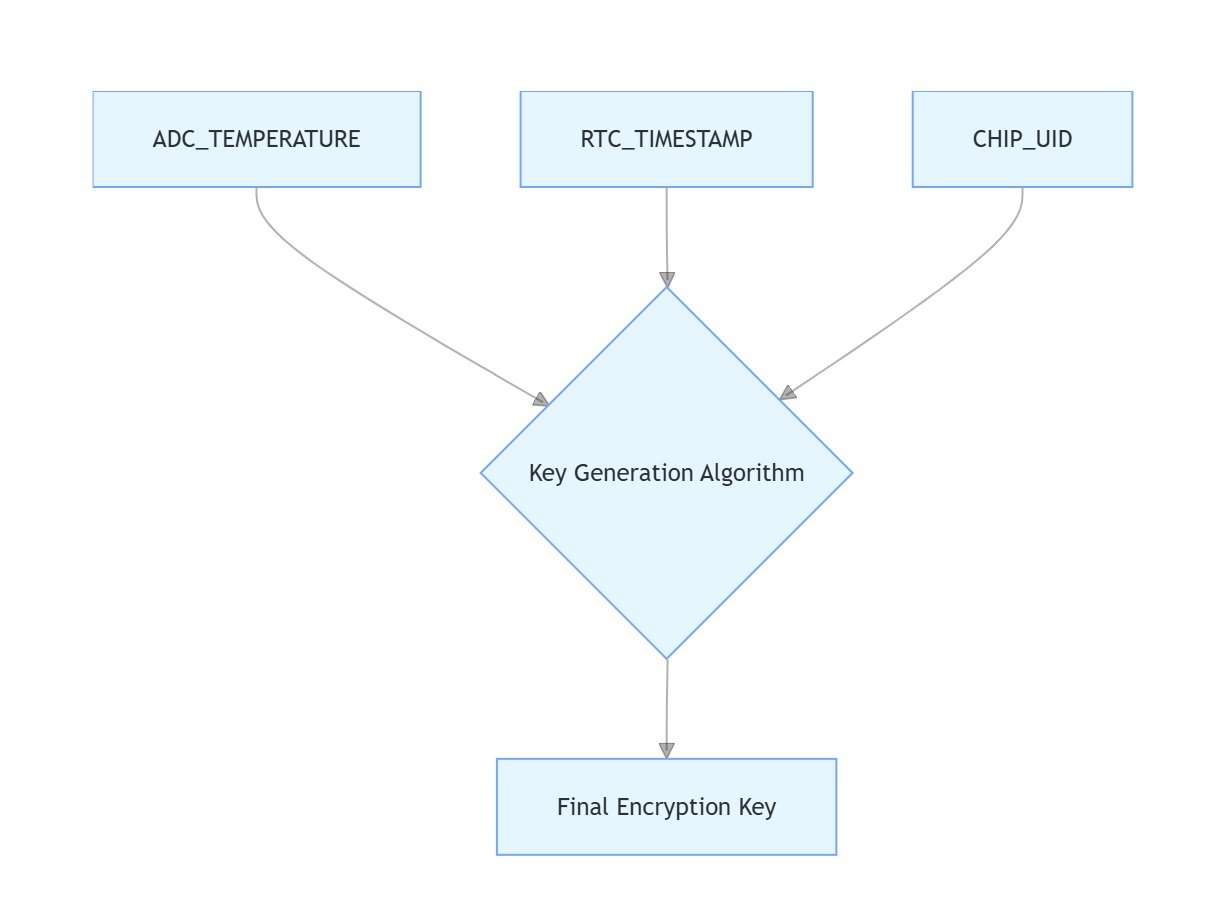

Análise dinâmica da geração de chaves

A criptografia do analisador de gás utilizava chaves dinâmicas com compensação de temperatura:

Fórmula de geração de chaves:

uint8_t generate_dynamic_key(float temp, uint32_t timestamp) {

uint32_t seed = (timestamp ^ temp_sensor_read()) << (temp >> 4);

return AES_ECB_Encrypt(seed, MASTER_KEY);

}

Processo de descriptografia

Configuração da análise de potência

- Manipulação de tensão:

# Voltage regulation script

def apply_voltage(glitch_voltage):

dac.set_voltage(glitch_voltage)

time.sleep(0.01)

dac.reset()

2. Ciclo de temperatura:

- Operação do chip a -40 °C para prolongar a permanência das teclas

- Utilizou imagens térmicas para mapear os padrões de acesso à memória

Extração de chaves

Usando ChipWhisperer traços de energia e este script de análise Python:

import numpy as np

def analyze_power_traces(traces):

for trace in traces:

if detect_aes_operation(trace):

key_candidate = extract_round_key(trace)

if verify_key(key_candidate):

return key_candidate

return None

Validação do sucesso

Após 72 horas de análise:

- Recuperada a chave AES completa de 128 bits

- Descriptografou 97% da memória Flash usando este código de verificação:

// Flash decryption validation

bool validate_decryption(uint8_t *flash_image) {

return SHA256(flash_image) == 0xC7A3E9F2D1B84659...; // Known good hash

}

- Funcionalidade total restaurada para os analisadores de gás, incluindo:

- Algoritmos de calibração do sensor de oxigênio

- Cálculos em tempo real da concentração de gás

- Protocolos de desligamento de segurança

Modificações de hardware

- Adicionada proteção contra gravação de hardware usando esta configuração de registro:

// Enable write protection

FLASH->CR |= FLASH_CR_WP;

FLASH->WRP1 = 0x0000FFFF; // Protect first 64KB

- Arquitetura de chave dupla implementada com:

Conclusão

Este estudo de caso demonstra a importância crítica de combinar análise de hardware, engenharia reversa de algoritmos e ataques precisos de canal lateral para uma descriptografia bem-sucedida. A experiência da nossa equipe em arquitetura de segurança STM32 e funcionalidade de analisador de gás permitiu uma resposta rápida, poupando o fabricante de uma perda financeira significativa. Para desafios semelhantes, entre em contato conosco para obter uma solução personalizada.

Para serviços de descriptografia de nível empresarial, entre em contato com:

Engenheiro principal:

Dr. Billy Zheng

Well Done PCB Technology

billy@reversepcb.com Suporte

de emergência: +86-157-9847-6858