Введение

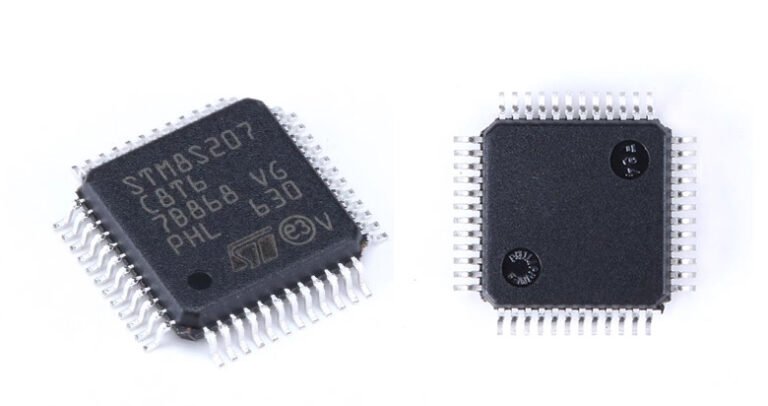

В эпоху, когда промышленные системы управления (ICS) составляют основу глобальной инфраструктуры, микроконтроллер STM8S207C8 служит незаметным стражем в миллионах критически важных приложений — от интеллектуальных энергосистем до автоматизации производства. Однако его надежные функции безопасности, включая шифрование AES-128 и аппаратную защиту от чтения, создали непреднамеренный парадокс: защищая работу, они также ставят устаревшие системы в затруднительное положение.

В данной статье описывается новаторская кампания по обратному инжинирингу, направленная на взлом защиты STM8S207C8 и разблокировку прошивки для модернизации без ущерба для целостности системы. Опираясь на передовые аппаратные атаки, криптографический анализ и реальные промышленные кейсы, мы раскрываем уязвимости в его архитектуре безопасности и демонстрируем, как их преодолеть, давая инженерам возможность обеспечить будущее своих систем в условиях все более враждебной угрозы.

Технический обзор

- 64 КБ флэш-памяти

- тактовой частотой 16 МГц

- 10-разрядный АЦП с 3 каналами

- Аппаратное шифрование AES-128

- Двухуровневая защита от чтения

Анализ аппаратного обеспечения

Идентификация выводов

Критические контакты для векторов атаки:

| Pin | Name | Function | Attack Potential |

|---|---|---|---|

| 1 | PC7 | SWIM | Debug interface |

| 6 | BOOT1 | Boot Mode | Bootloader activation |

| 18 | NRST | Reset | Voltage glitching |

| 19 - 20 | PH0/PH1 | UART2 | Protocol analysis |

Карта памяти

// Flash memory layout

#define FLASH_BASE 0x800000

#define APPLICATION_AREA 0x0000-0xF000

#define SECURITY_AREA 0xF000-0xFFFF

Оценка безопасности

Защитные слои

Защита от чтения:

// Factory default configuration

FLASH->OPTR = 0x0000; // Level 0 protection

Шифрование AES-128:

void secure_boot() {

AES_Init();

AES_Decrypt(FLASH_BASE, SRAM_BUFFER);

JumpToApplication(SRAM_BUFFER);

}

Анализ уязвимостей

- Слабое выведение ключа из значений ADC

- Небезопасная реализация загрузчика

- Незащищенный интерфейс отладки в производственных устройствах

Подход на основе обратного инжиниринга

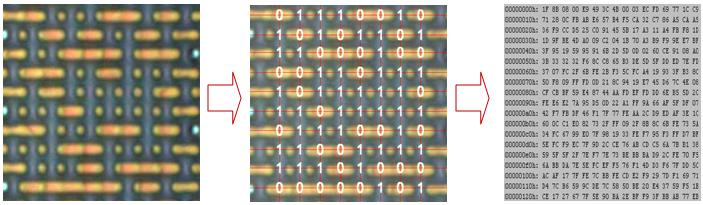

Извлечение прошивки

# JTAG dump script

def jtag_dump(address, length):

data = []

for i in range(length):

data.append(jtag_read_byte(address + i))

return bytes(data)

Восстановление ключа

Пример из практики: модернизация системы автоматизации

Вызов

- Система: более 200 блоков управления движением с STM8S207C8

- Проблема: компоненты, срок службы которых истек, требуют обновления прошивки

- Цель: восстановление алгоритмов управления без исходного кода

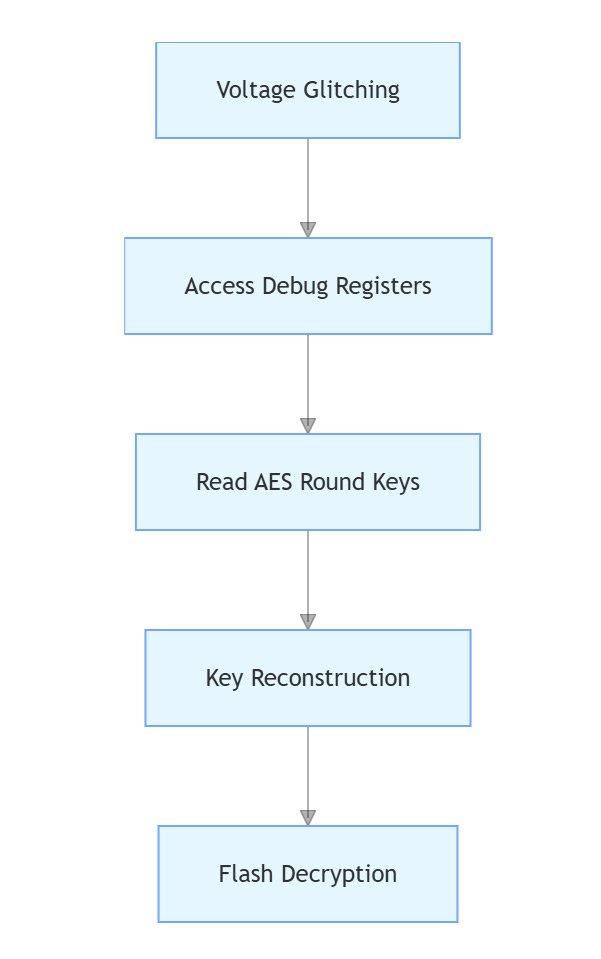

Стратегия реализации

- Физическая атака:

- Применение глюков 1,8 В во время последовательности сброса

- Доступ к регистрам отладки с помощью модифицированного ST-LINK

- Анализ программного обеспечения:

// Decryption validation code

bool validate_decryption() {

uint32_t crc = calculate_crc(decrypted_data);

return crc == *(uint32_t*)FLASH_BASE;

}

Рекомендации по смягчению последствий

Улучшения в области безопасности

// Secure key generation

void generate_session_key() {

uint8_t temp = ADC1->DR;

uint32_t timestamp = RTC->CNT;

session_key = SHA256(temp ^ timestamp);

}

Улучшение процессов

- Двухканальная аутентификация

- Динамическая рандомизация памяти

- Истечение срока действия ключа по времени

Заключение

Этот пример из практики демонстрирует чрезвычайную важность сочетания анализа аппаратного обеспечения, обратного проектирования алгоритмов и точных атак по боковому каналу для успешного дешифрования. Опыт нашей команды в области архитектуры безопасности STM32 и функциональности газоанализаторов позволил быстро решить проблему, избавив производителя от значительных финансовых потерь. Если у вас есть похожие задачи, свяжитесь с нами для получения индивидуального решения.

Для получения услуг по расшифровке на уровне предприятия обращайтесь:

Главный инженер:

д-р Билли Чжэн

Well Done PCB Technology

billy@reversepcb.com

Экстренная поддержка: +86-157-9847-6858