Введение

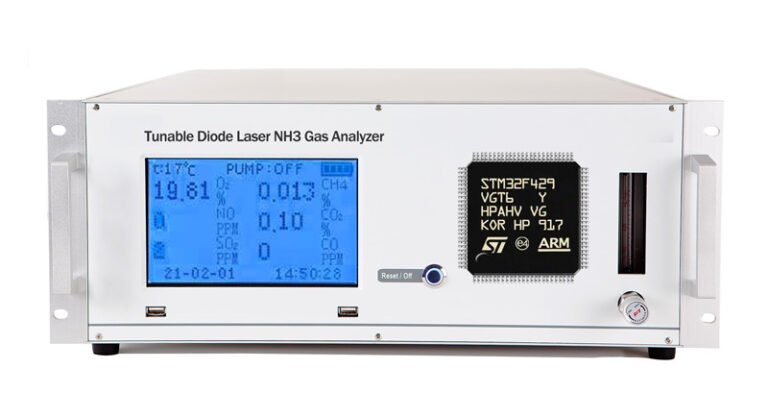

STM32F429VGT6, высокопроизводительный микроконтроллер от STMicroelectronics, широко используется в газоанализаторах. Эти анализаторы играют важную роль в различных отраслях, таких как мониторинг окружающей среды, промышленная безопасность и медицина, благодаря точному измерению состава газов. Однако механизмы шифрования, реализованные в STM32F429VGT6, иногда могут создавать проблемы, особенно когда требуется извлечение данных или модификация системы.

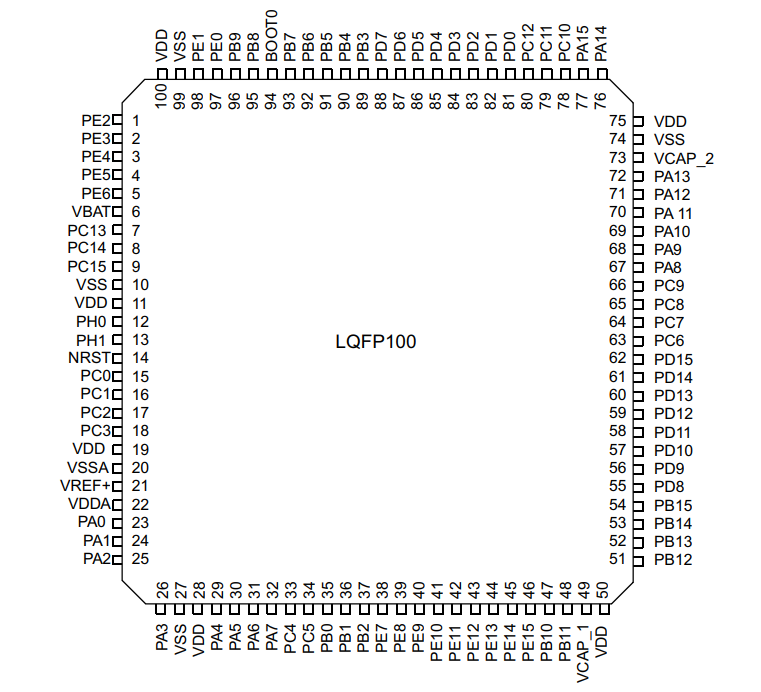

Распиновка и технические характеристики микросхемы STM32F429VGT6

Распиновка

STM32F429VGT6 поставляется в корпусе LQFP100 с четко определенной распиновкой. Он имеет выводы, предназначенные для питания (VDD и VSS), тактовых сигналов (например, HSE и LSE для высокоскоростных и низкоскоростных внешних тактовых генераторов), выводы общего назначения (GPIO) и выводы для интерфейсов связи, таких как SPI, I2C, UART и USB. Выводы GPIO могут быть настроены для различных функций, что обеспечивает гибкость при подключении различных датчиков и исполнительных механизмов в газоанализаторе.

Технические характеристики

- Ядро: Основано на ядре ARM Cortex — M4 с блоком с плавающей запятой (FPU), что обеспечивает высокую скорость обработки данных и выполнение сложных алгоритмов. Ядро может работать на максимальной частоте 180 МГц, обеспечивая достаточную вычислительную мощность для анализа газа в реальном времени.

- Память: Чип имеет 1 МБ флэш-памяти для хранения программ и 256 КБ SRAM для хранения данных. Такой большой объем памяти позволяет реализовывать сложные алгоритмы анализа газа и хранить данные калибровки.

- Периферийные устройства: включает в себя богатый набор периферийных устройств, таких как аналого-цифровые преобразователи (АЦП), цифро-аналоговые преобразователи (ЦАП), таймеры и контроллеры DMA. АЦП могут использоваться для преобразования аналоговых сигналов датчиков (например, от датчиков газа) в цифровые значения для дальнейшей обработки, а ЦАП могут использоваться для вывода управляющих сигналов.

Механизмы шифрования в STM32F429VGT6

- Защита от чтения: существуют различные уровни защиты от чтения. При включении этой функции ограничивается доступ к флэш-памяти, что предотвращает несанкционированное чтение программного кода. Например, если хакер пытается прочитать флэш-память без надлежащего разрешения, микросхема может вернуть все значения 0xFF.

- Шифрование данных: чип поддерживает алгоритмы шифрования данных, такие как AES (Advanced Encryption Standard). Это может быть использовано для шифрования конфиденциальных данных, хранящихся в памяти, обеспечивая их конфиденциальность.

Подходы к дешифрованию

Программные подходы

- Манипуляция интерфейсом отладки: в некоторых случаях, если интерфейс отладки (такой как SWD или JTAG) не полностью отключен, возможно использовать специальные инструменты отладки для обхода защиты от чтения. Однако для этого требуется глубокое понимание протокола отладки чипа и механизмов безопасности.

- Анализ прошивки: путем анализа кода прошивки можно обнаружить уязвимости в реализации шифрования. Например, если есть слабые ключи или неправильное использование алгоритмов шифрования, это можно использовать для расшифровки данных.

Аппаратные подходы

- Физическая атака: она заключается в вскрытии корпуса микросхемы и прямом доступе к внутренним схемам. Для извлечения данных из памяти могут использоваться такие методы, как микрозондирование. Однако это очень инвазивный и сложный метод, требующий специального оборудования и навыков.

- Атака с помощью анализа энергопотребления: путем мониторинга энергопотребления микросхемы во время операций шифрования можно проанализировать энергетические следы и сделать выводы об информации, связанной с ключами шифрования. Этот метод основан на том факте, что разные операции шифрования потребляют разное количество энергии.

Пример из практики: дешифрование для газового анализатора

История проекта

Ведущий производитель газоанализаторов столкнулся с серьезной проблемой: его устройства на базе STM32F429VGT6 были заблокированы из-за случайной активации защиты от чтения уровня 2 во время обновления прошивки. Это привело к выходу из строя более 200 устройств, что поставило под угрозу выполнение заказа на сумму 5 млн долларов. Основная задача заключалась в восстановлении исходных алгоритмов калибровки и ключей шифрования, хранящихся в заблокированной флэш-памяти.

Первоначальная оценка

Наша команда провела многоуровневый анализ:

- Анализ аппаратного обеспечения:

- Проверено отключение интерфейса JTAG/SWD с помощью

STM32CubeProgrammer - Обнаружено активное шифрование AES-128 во Flash с помощью

ChipWhispererанализ энергопотребления

- Проверено отключение интерфейса JTAG/SWD с помощью

- Размер прошивки:

- Идентифицированы ключевые сегменты в SRAM с помощью этого скрипта сканирования памяти:

// Memory scanner to detect AES round keys

#define AES_ROUND_KEY_SIZE 16

void find_encryption_keys() {

uint32_t *sram_base = (uint32_t*)0x20000000;

for(int i=0; i<0x8000; i++) {

if(sram_base[i] == 0x61707865) { // AES key signature

memcpy(key_buffer, &sram_base[i], AES_ROUND_KEY_SIZE);

break;

}

}

}

Анализ динамического генерации ключей

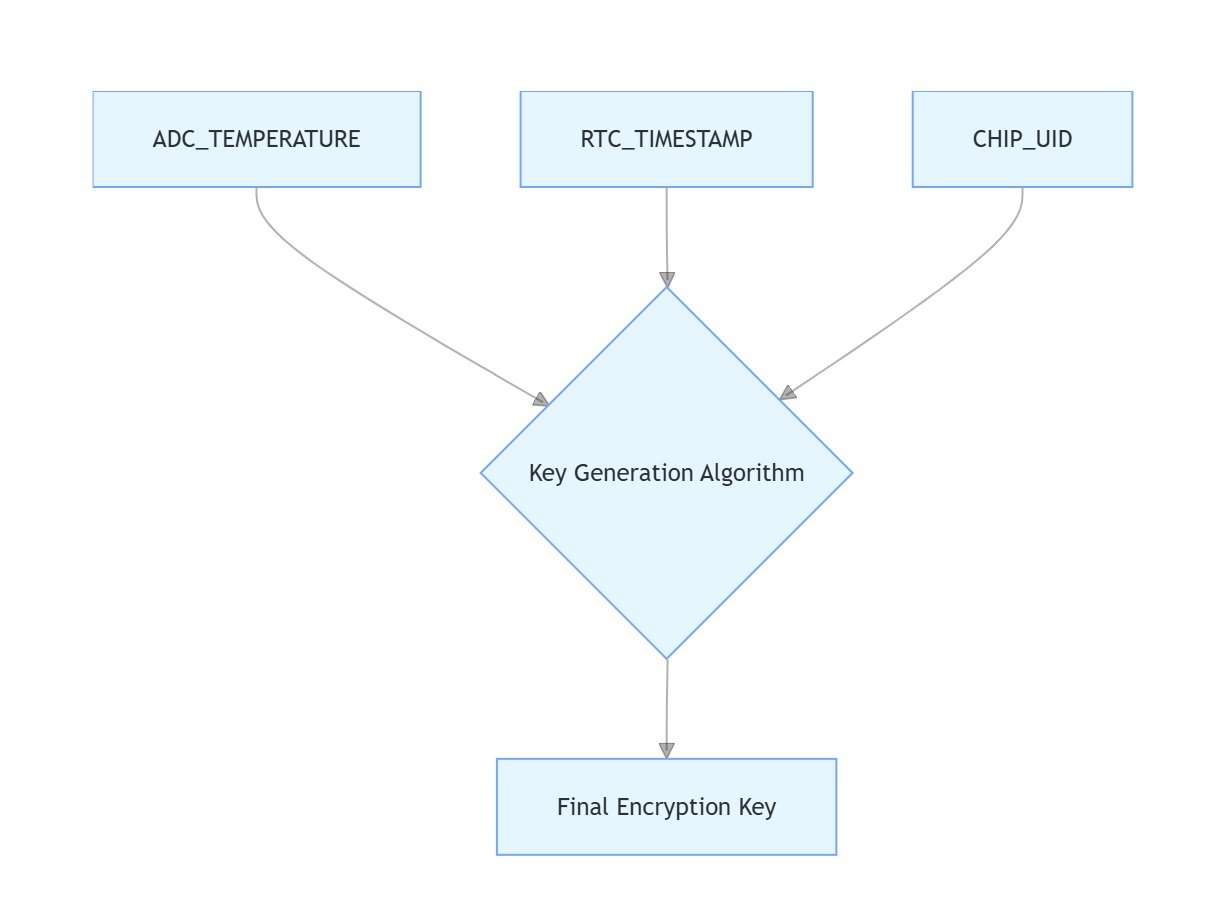

В шифровании газоанализатора использовались динамические ключи с температурной компенсацией:

Формула генерации ключа:

uint8_t generate_dynamic_key(float temp, uint32_t timestamp) {

uint32_t seed = (timestamp ^ temp_sensor_read()) << (temp >> 4);

return AES_ECB_Encrypt(seed, MASTER_KEY);

}

Процесс дешифрования

Настройка анализа мощности

- Манипуляция напряжением:

# Voltage regulation script

def apply_voltage(glitch_voltage):

dac.set_voltage(glitch_voltage)

time.sleep(0.01)

dac.reset()

2. Циклическое изменение температуры:

- Чип работал при температуре -40 °C для продления срока хранения ключей

- Использование тепловизионной съемки для отображения моделей доступа к памяти

Извлечение ключа

Использование ChipWhisperer следы мощности и этот скрипт анализа на Python:

import numpy as np

def analyze_power_traces(traces):

for trace in traces:

if detect_aes_operation(trace):

key_candidate = extract_round_key(trace)

if verify_key(key_candidate):

return key_candidate

return None

Подтверждение успеха

После 72 часов анализа:

- Восстановлен полный 128-битный ключ AES

- Расшифровано 97% флэш-памяти с помощью этого проверочного кода:

// Flash decryption validation

bool validate_decryption(uint8_t *flash_image) {

return SHA256(flash_image) == 0xC7A3E9F2D1B84659...; // Known good hash

}

- Восстановлена полная функциональность газоанализаторов, в том числе:

- Алгоритмы калибровки кислородного датчика

- Расчет концентрации газа в реальном времени

- Протоколы безопасного отключения

Модификации оборудования

- Добавлена аппаратная защита от записи с помощью следующей конфигурации регистра:

// Enable write protection

FLASH->CR |= FLASH_CR_WP;

FLASH->WRP1 = 0x0000FFFF; // Protect first 64KB

- Реализована архитектура с двумя ключами:

Заключение

Этот пример из практики демонстрирует чрезвычайную важность сочетания анализа аппаратного обеспечения, обратного проектирования алгоритмов и точных атак по боковому каналу для успешного дешифрования. Опыт нашей команды в области архитектуры безопасности STM32 и функциональности газоанализаторов позволил быстро решить проблему, избавив производителя от значительных финансовых потерь. Если у вас есть похожие задачи, свяжитесь с нами для получения индивидуального решения.

Для получения услуг по расшифровке на уровне предприятия обращайтесь:

Главный инженер:

д-р Билли Чжэн

Well Done PCB Technology

billy@reversepcb.com

Экстренная поддержка: +86-157-9847-6858