Что такое разблокировка IC?

Разблокировка микросхемы также называется дешифрованием микросхемы, атакой на микросхему или взломом микросхемы. Микросхема (интегральная схема) обычно шифруется при завершении производства. Услуга разблокировки микросхемы дешифрует микросхемы с помощью обратного инжиниринга полупроводников. После дешифрования микросхемы программист может прочитать ее программирование.

8 эффективных способов разблокировки или дешифрования IC

Злоумышленники могут извлечь важную информацию из микросхемы или микроконтроллера и получить программу, используя недостатки конструкции микросхемы или дефекты программного обеспечения. Для получения этой информации могут быть использованы технические методы. Ниже приведены 8 наиболее распространенных способов:

1. Атака с помощью программного обеспечения

Эта техника обычно использует интерфейсы связи процессора и эксплуатирует протоколы, алгоритмы шифрования или уязвимости в этих алгоритмах для проведения атак. Типичным примером успешной атаки на программное обеспечение является атака на ранние микроконтроллеры серии ATMEL AT89C. Злоумышленник воспользовался лазейками в конструкции последовательности операций стирания этой серии однокристальных микрокомпьютеров. После стирания бита блокировки шифрования злоумышленник остановил следующую операцию стирания данных в встроенной программной памяти, так что зашифрованный однокристальный микрокомпьютер стал незашифрованным однокристальным микрокомпьютером, а затем использовал программатор для чтения встроенной программы.

Что касается других методов шифрования, то некоторые устройства можно исследовать, а некоторые программы можно использовать для программных атак. Недавно в Китае появилось устройство для дешифрования чипов Kikidi Technology 51 (изготовленное мастером в Чэнду). Это устройство для дешифрования в основном предназначено для SyncMos.Winbond. Оно имеет лазейки в процессе производства и использует некоторых программистов для поиска и вставки байтов. Найти, есть ли в чипе непрерывные вакансии определенным способом, то есть найти непрерывные байты FFFF в чипе, вставленные байты могут выполнять инструкции по отправке программы на чипе вне чипа, а затем использовать устройство дешифрования для перехвата, чтобы программа внутри чипа была дешифрована.

2. Атака с использованием электронных средств обнаружения

Эта техника обычно отслеживает аналоговые характеристики всех соединений питания и интерфейса процессора во время нормальной работы с высоким временным разрешением и реализует атаку путем мониторинга его электромагнитных излучающих характеристик. Поскольку микроконтроллер является активным электронным устройством, при выполнении различных инструкций соответствующее энергопотребление также изменяется.

Таким образом, путем анализа и обнаружения этих изменений с помощью специальных электронных измерительных приборов и математических статистических методов можно получить конкретную ключевую информацию в микроконтроллере. Что касается RF-программатора, который может напрямую считывать программу в старом зашифрованном MCU, то здесь используется этот принцип.

3. Технология генерации неисправностей

Эта техника использует ненормальные условия работы для вызова сбоя в процессоре, а затем обеспечивает дополнительный доступ для осуществления атаки. Наиболее широко используемые атаки с вызовом сбоев включают скачки напряжения и скачки тактовой частоты. Атаки с низким и высоким напряжением могут использоваться для отключения схем защиты или принуждения процессора к выполнению ошибочных операций. Переходные процессы тактовой частоты могут сбросить схему защиты без уничтожения защищаемой информации. Переходные процессы питания и тактовой частоты могут повлиять на декодирование и выполнение отдельных инструкций в некоторых процессорах.

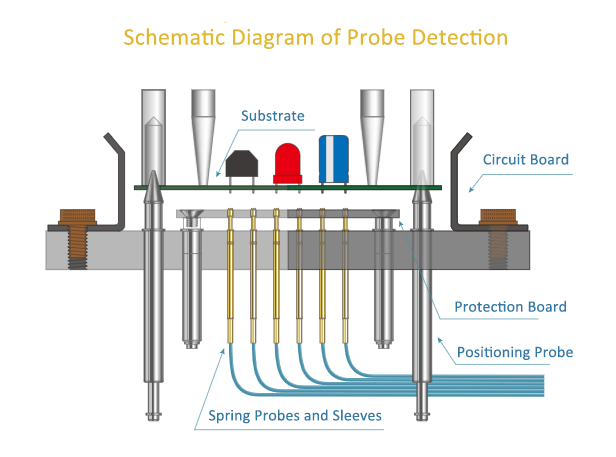

4. Пробное тестирование

Технология зондового тестирования широко используется при тестировании интегральных схем (ИС) и печатных плат (PCB). Мы можем определить производительность разблокировки ИС, передавая ток и частоту от тестируемого объекта к тестируемой подложке через разъемы зонда или крепления. Кроме того, внутренняя проводка микроконтроллера может быть непосредственно открыта для наблюдения и дешифрования.

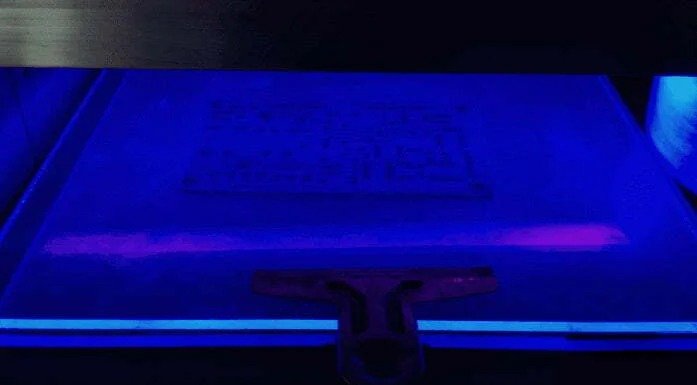

5. Метод УФ-атаки

Ультрафиолетовая атака, также известная как метод УФ-атаки, заключается в облучении чипа ультрафиолетовыми лучами, чтобы зашифрованный чип стал незашифрованным, а затем с помощью программатора непосредственно прочитать программу. Этот метод подходит для чипов OTP. Инженеры, занимающиеся одночиповыми микрокомпьютерами, знают, что чипы OTP можно стереть только с помощью ультрафиолетового света. Тогда для стирания шифрования также необходимо использовать ультрафиолетовые лучи. В настоящее время большинство чипов OTP, производимых на Тайване, можно расшифровать с помощью этого метода. Те, кто заинтересован, могут попробовать его или скачать некоторую техническую информацию.

Корпус чипа OTP имеет кварцевое окно в половине керамического корпуса. Такой чип можно напрямую облучать ультрафиолетом. Если он упакован в пластик, чип необходимо сначала открыть, а затем, перед использованием ультрафиолетового света, можно обнажить пластину. Поскольку шифрование этого чипа относительно слабое, для его дешифрования практически не требуются затраты, поэтому цена дешифрования этого чипа на рынке очень низкая, например, дешифрование SN8P2511 от SONIX и дешифрование Feiling MCU. Цена очень низкая.

6. Использование уязвимостей микросхем

Многие чипы имеют лазейки в шифровании при их разработке. Такие чипы могут использовать лазейки для атаки на чип с целью чтения кода в памяти, например, лазейки в коде чипа, упомянутые в нашей предыдущей статье. Если вы можете найти контакт FF, подобный этому, код может вставлять байты для достижения дешифрования.

Другой способ — поиск специального байта в коде. Если такой байт есть, его можно использовать для экспорта программы. Такое дешифрование микросхем берет за образец однокристальные микросхемы Winbond и Xinmao, например дешифрование W78E516, дешифрование N79E825 и т. д. Дешифрование серии 51 ATMEL AT89C51 осуществляется путем использования уязвимости байта кода.

Кроме того, некоторые чипы имеют очевидные лазейки. Например, когда определенный вывод включается после шифрования, зашифрованный чип становится незашифрованным. Поскольку речь идет о отечественном производителе одночиповых микросхем, название не указано.

В настоящее время все дешифраторы чипов, которые можно увидеть на рынке, используют уязвимости чипа или программы для дешифрования. Однако дешифрование, которое можно купить снаружи, в основном имеет очень мало моделей, которые можно решить, потому что, как правило, компании по дешифрованию не публикуют и не передают основные вещи внешнему миру. Для удобства дешифрования компания по дешифрованию будет использовать свой собственный инструмент дешифрования.

7. Метод срабатывания предохранителя с восстановлением шифрования FIB

Этот метод подходит для многих микросхем с шифрованием с помощью предохранителей. Наиболее типичной микросхемой является MSP430 от TI, поскольку MSP430 требует запичивания предохранителей при шифровании. Таким образом, если предохранитель можно восстановить, чип станет незашифрованным, например MSP430F1101A, MSP430F149, MSP430F425 и т. д. Обычно компании, занимающиеся дешифрованием, используют зонды для подключения битов предохранителя. Некоторые люди, поскольку у них нет слишком много устройств для дешифрования, нуждаются в модификации со стороны других компаний, занимающихся модификацией полупроводниковых схем.

Как правило, можно использовать FIB (фокусированный ионный пучок). оборудование для подключения линии или восстановления линии с помощью специального оборудования, модифицированного лазером. В Китае много подержанного оборудования, и его цена очень низкая. Некоторые мощные компании, занимающиеся дешифрованием, оснастили себя собственным оборудованием. Этот метод не является хорошим, поскольку требует оборудования и расходных материалов, но если для многих чипов нет более подходящего метода, то этот метод необходим для достижения результата.

8. Метод модификации зашифрованной линии

В настоящее время чипы CPLD и DSP, представленные на рынке, имеют сложную конструкцию и высокую степень шифрования. Расшифровать их с помощью вышеуказанного метода довольно сложно. Поэтому необходимо проанализировать структуру чипа, найти схему шифрования, а затем использовать схему чипа для модификации оборудования. Внесите некоторые изменения в схему микросхемы, сделайте схему шифрования недействительной и превратите зашифрованный DSP или CPLD в незашифрованную микросхему, чтобы можно было прочитать код. Например, для расшифровки TMS320LF2407A, TMS320F28335 и TMS320F2812 используется именно этот метод.

Услуга разблокировки IC

Мы предоставляем профессиональные услуги по разблокировке микросхем. Программный код извлекается из встроенных микросхем, таких как DSP, ARM и MCU, а схема и файл печатной платы извлекаются путем отображения печатной платы. После получения программы микросхемы и схемы печатной платы можно провести анализ и исследования для вторичной разработки.

Для получения услуг по расшифровке на уровне предприятия обращайтесь:

Главный инженер:

д-р Билли Чжэн

Well Done PCB Technology

billy@reversepcb.com

Экстренная поддержка: +86-157-9847-6858